۲۰ درصد تخفیف برای اکانتهای یکساله و شش ماهه

با درود خدمت کاربران گرامی

به پاس حمایت شما عزیران ۲۰ درصد تخفیف ویژه برای کاربران تمدیدی ، برای اکانتهای شش ماهه و یکساله در نظر گرفتیم

قیمت قبلی یکساله : ۷۵۰۰۰ تومان | قیمت جدید ۶۰۰۰۰ تومان

قیمت قبلی شش ماهه : ۴۲۰۰۰ تومان | قیمت جدید ۳۳۶۰۰ تومان

برای دریافت تخفیف به پنل کاربری مراجعه کنید

کانکشن هوشمند ایرانسیف (برای ویندوز)

ایرانسیف و VPN برای ویندوز

خرید VPN برای ویندوز از ایرانسیف، روشی مطمئن برای دسترسی به اینترنت آزاد است. با استفاده از خرید V2Ray ویندوز از ایرانسیف، میتوانید تجربهای امن و سریع را بدون محدودیتهای اینترنتی داشته باشید.

ایرانسیف با بهرهگیری از تکنولوژی V2Ray، امنیت و پایداری فوقالعادهای برای کاربران ویندوز فراهم میکند. اگر به دنبال خرید V2Ray پرسرعت و حرفهای هستید، ایرانسیف انتخابی مناسب است.

پرسش و پاسخ

نرمافزار V2Ray را از ایرانسیف دانلود کرده و کانفیگ را وارد کنید. سپس به سرور موردنظر متصل شوید.

بله، با بهرهگیری از سرورهای قدرتمند جهانی، سرعت و پایداری تضمین میشود.

بله، کاربران آیفون میتوانند از نسخه مخصوص V2Ray برای iOS استفاده کنند. جزئیات بیشتر.

برای خرید VPN و تجربه اینترنت آزاد و امن، به خرید V2Ray ویندوز از ایرانسیف اقدام کنید.

منبع: iransafe.net

چطور می توان سرویس VPN قابل اعتمادی انتخاب کرد

در مطلب تاریخ احتمالی رونمایی آیفون ۱۱ اپل اعلام شد کردیم اکنون مطلب جدید را با شما در میان میگذاریم اشاره کردیم اکنون مطلب جدید را با شما در میان میگذاریم

این بسیار مهم است که شروع به استفاده از سرویس های VPN قابل اعتماد کنید و برای خرید VPN به سمت آنها بروید. این تنها راهی است که اطمینان حاصل کنید که در امینت و حفاظت شده هستید. بسیاری از مردم از سرویس های VPN برای مواردی بیش از مسئله امنیت نیز استفاده می کنند. آنها همچنین از خرید سرویس های VPN برای دور زدن محدودیت های جغرافیایی در محتوای برخی فیلم و مطالب دیگر استفاده می کنند.

چطور بفهمیم برای خرید VPN و خرید کریو از ارائه دهنده قابل اعتماد کمک گرفته ایم

ایرانسیف : با این حال، این واقعا مهم است که اطمینان حاصل کنید که سرویس VPN که می خواهید از آن استفاده کتید همان چیزی خواهد بود که گفته شده است. اما همه آنها را نمی تواند به عنوان عالی ترین یا قابل اعتماد ترین سرورهای موجود بین المللی در نظر گرفت. به این معنی که آنها باید واقعا تعداد زیادی سرورهای مختلف برای شما را در کشورهای مختلف زیادی ارائه دهند. بسیاری از سرویس های خرید vpn قول این خدمات را می دهند، اما آنها قادر به ارائه آنها نمی باشند. اگر می خواهید سرویس های قابل اعتمادی برای خرید VPN و خرید کریو پیدا کنید مطالعه سایت iransafe.net را برای انتخاب برترین ها پیشنهاد می دهیم.

یکی از قابل اعتماد ترین سرویس های خرید vpn که درباره سرورهای خروجی بین المللی خود صادق هستند HideMyAss است. این تنها یک سرویس VPN نیست که می توانید به آن اعتماد کنید بلکه یکی از بهترین سرویس هایی است که می توانید به صورت آنلاین دریافت کنید. افراد بسیاری تا کنون برای خرید VPN این سرویس اقدام کرده اند.

این سرویس با وجود دوره آزمایشی پیشنهاد می شود که اگر می خواهید از سرویس خروجی بین المللی استفاده کنید می توانید آن را برای خود آزمایش کنید و اقدام به خرید VPN این سرویس کنید. سپس، اگر آنها سرویس مورد نظر شما را ارائه نداند می توانید اشتراک خود را بدون پرداخته حق اشتراک VPN کنسل کنید. شما همیشه می توانید اطمینان حاصل کنید که قصد دارید از آن استفاده کنید قابل اعتماد باشد . با دوره آزمایشی، شما زمان کافی دارید برای اینکه تصمیم بگیرید که آیا واقعا می توانید به این سرویس VPN اعتماد کنید یا نه .

اگر شما بررسی های مختلف را مطالعه کنید؛ متوجه خواهید شد که یک سرویس VPN که شما همیشه می توانید اعتماد کنید و به همه وعده های خود عمل می کند سرویس های پیشنهادی ما هستند. در iransafe.net سرویس های VPN هستند که شما می توانید واقعا بر اعتماد بر آنها تکیه کنید و اقدام به خرید VPN و خرید کریو برای کارهای شخصی یا دفتر خود کنید.

منبع : خرید vpn در iransafe.net

منتظر باتری ۶ هزار میلی آمپر ساعتی در گوشیهای سامسونگ باشید

در مطلب خرید VPN و خرید کریو برای جلوگیری از نشت DNS کردیم اکنون مطلب جدید را با شما در میان میگذاریم اشاره کردیم اکنون مطلب جدید را با شما در میان میگذاریم

احتمالا به زودی، شاهد مجهز شدن تعدادی از گوشی های هوشمند سامسونگ به باتری ۶ هزار میلی آمپر ساعتی خواهیم بود. این باتری ها، دوام گوشی های سامسونگ را شدیدا افزایش میدهند.

بر اساس تصویری که به تازگی از یک آزمایشگاه واقع در کره جنوبی فاش شده است، شایعه استفاده از باتری ۶ هزار میلی آمپر ساعتی در گوشی های هوشمند آتی سامسونگ تایید میشود. انتظار میرود اولین گوشی سامسونگ مجهز به یک باتری ۶ هزار میلی آمپر ساعتی گلکسی ام ۲۰ اس به عنوان جایگزین سامسونگ گلکسی ام ۲۰ باشد.

یکی از منحصربهفردترین گوشی های اقتصادی کنونی بازار از نظر ظرفیت باتری، سامسونگ گلکسی ام ۲۰ است. این گوشی دارای یک باتری ۵ هزار میلی آمپر ساعتی بوده و به لطف داشتن مشخصات فنی معمولی، دوام باتری بسیار بالایی دارد. چندی پیش خبری درباره ارائه یک مدل جدید از این گوشی با یک باتری بزرگتر شنیده شد. این گوشی دارای شماره کد EB-BM207ABY و شماره مدل SM-M207F است.

بر اساس عکسهای تازه فاش شده، ظرفیت باتری گوشی گلکسی ام ۲۰ اس ۲۲٫۴۵ وات ساعت است. با در نظر کارکرد آن در ۳٫۸۵ ولت و انجام یک سری محاسبات، به رقم ۵۸۳۱ میلی آمپر ساعت برای ظرفیت آن میرسیم که برای کاربران بیشتر قابل درک است.

اولین گوشی های دارای باتری ۶ هزار میلی آمپر ساعتی

به جز ظرفیت باتری، اطلاعات دیگری از گوشی گلکسی ام ۲۰ اس در دسترس نیست. گفته میشود این گوشی همراه با دستگاه دیگری با نام گلکسی ام ۳۰ اس رونمایی خواهد شد. متاسفانه زمان این اتفاق مشخص نیست، اما انتظار نداریم به سال ۲۰۲۰ موکول شود.

منبع : خرید vpn در iransafe.net

معرفی سه سرویس VPN برتر در اتصال Wi-Fi

در مطلب سامسونگ اتفاقی شارژ فوق سریع گلکسی نوت ۱۰ را لو داد کردیم اکنون مطلب جدید را با شما در میان میگذاریم اشاره کردیم اکنون مطلب جدید را با شما در میان میگذاریم

ایرانسیف : استفاده از Wi-Fi این روزها در حال بیشتر و بیشتر شدن در سراسر جهان است. Wi-Fi استفاده از اینترنت را آسانتر می کند. اما خطرات زیادی در این رابطه وجود دارد که شما باید هنگامیکه از Wi-Fi استفاده می کنید از آنها آگاه باشید. به خصوص، اگر شما از اتصالات Wi-Fi عمومی استفاده می کنید.

برای اتصال Wi-Fi خرید VPN و خرید کریو به افزایش امنیت کمک می کند

در اینجا راهی وجود دارد که با استفاده از آن شما می توانید بدون هیچ احتمال خطر در برابر هکر و سارقان داده ها از Wi-Fi استفاده کنید. شما می توانید از سرویس های VPN استفاده کنید. اما شما نمی توانید از هر سرویس VPN استفاده کنید، باید بهترین سرویس VPN ممکن که می توانید پیدا کنید را خریداری نمایید . سه سرویس VPN برتر که شما می توانید بدون هیچ مشکلی از آنها استفاده کنید در اینجا آورده شده است. شما می توانید سرویس مورد نظر خود را در iransafe.net پیدا کرده و نسبت به خرید VPN و خرید کریو متناسب با نیازهایتان اقدام کنید.

HideMyAss

HideMyAss تنها بهترین سرویس در استفاده از Wi-Fi نیست، همچنین بهترین سرویس در جهان است. آنها ۹۲۸ سرور در ۱۹۰ کشور دارند که بیش از ۱۲۵۰۰۰ آدرس IP دارد.

اگر شما از این سرویس خود راضی نیستید، شما می توانید گزینه دوره آزمایشی ۳۰ روزه با برگشت پول را درخواست کنید. نرم افزارهای آنها برای استفاده آسان هستند و دارای پشتیبانی ۲۴ ساعته هستند در طول هفت روز هفته برای مشتریان می باشد.

IPVanish

IPVanish دومین سرویس برتر در رابطه با استفاده از Wi-Fi که هیچ خطری برای شما بهمراه نمی آورد. البته این سرویس یکی از بهترین سرویس های خرید vpn آنلاین است که شما می توانید به آن برای امنیت خود اعتماد کنید. در اینجا در حدود ۵۰۰ سرور در ۶۰ کشور جهان وجود دارد. آنها همچنین دارای بیش از ۴۰۰۰۰ آدرس IP در ۶۰ کشور جهان هستند.

آنها دارای ضمانت ۷ روزه برگشت وجه در صورت عدم تمایل مشتری برای ادامه استفاده نیز هستند. آنها سه بسته مختلف برای اشتراک در دسترس دارند که قیمت های قابل قبولی ارائه می دهد.

Private Internet Access

این ممکن است سومین خرید vpn برتر در بازار باشد، اما خرید این سرویس VPN به شدت نیز به کاربران توصیه می شوند. Private Internet Access در ۲۵ کشور سرورهایی دارند. در مجموع ۳۳۱۰ سرور در قسمت های مختلف دارند. آنها همچنین دارای گارانتی ۷ روزه برگشت وجه می باشد. استفاده از این سرویس VPN بسیار آسان است و سرعت بالای اتصال را به شما می دهد.

این سه سرویس برای استفاده امن از Wi-Fi پیشنهاد می شوند و اطمینان حاصل می کنند که شما می توانید به صورت آنلاین کار کنید بدون اینکه نگرانی اضافی درباره اینکه نرم افزار یا اطلاعات شخصی شما هک شوند باشید، حتی اگر شما ازاتصال Wi-Fi مخاطره آمیز استفاده کنید.

چطور VPN به افزایش امنیت کمک می کند؟

در مطلب فعالیت های آنلاین خود را با خرید کریو VPN امنیت بخشید کردیم اکنون مطلب جدید را با شما در میان میگذاریم اشاره کردیم اکنون مطلب جدید را با شما در میان میگذاریم

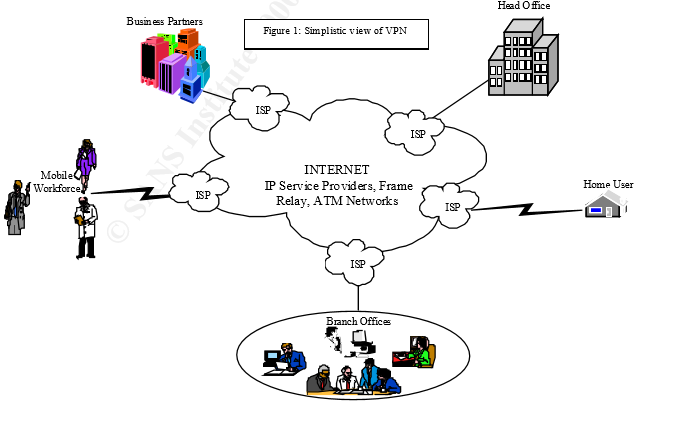

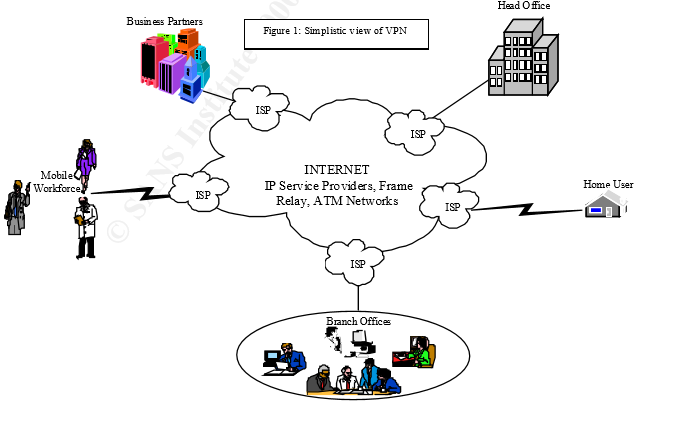

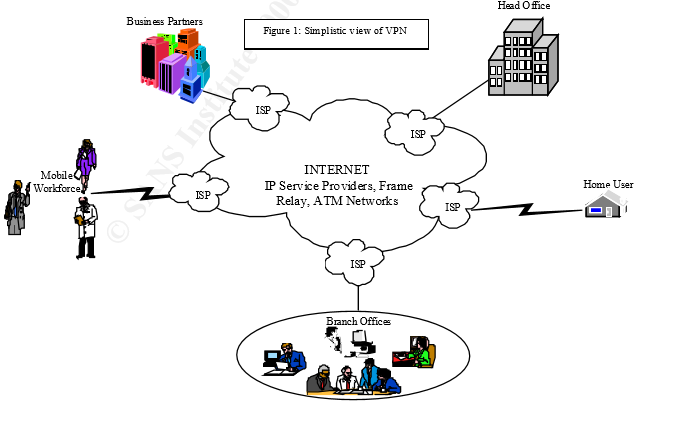

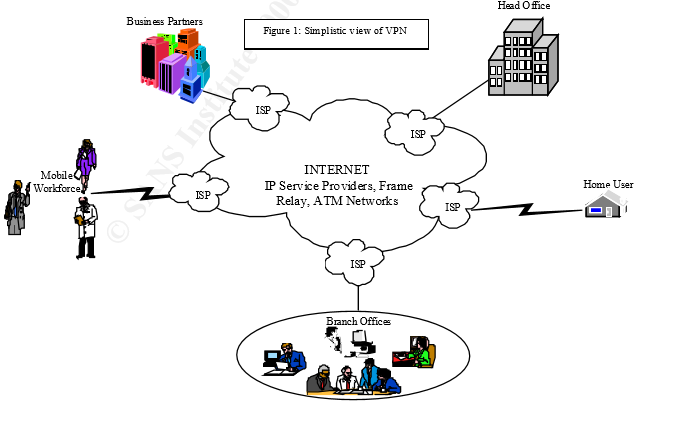

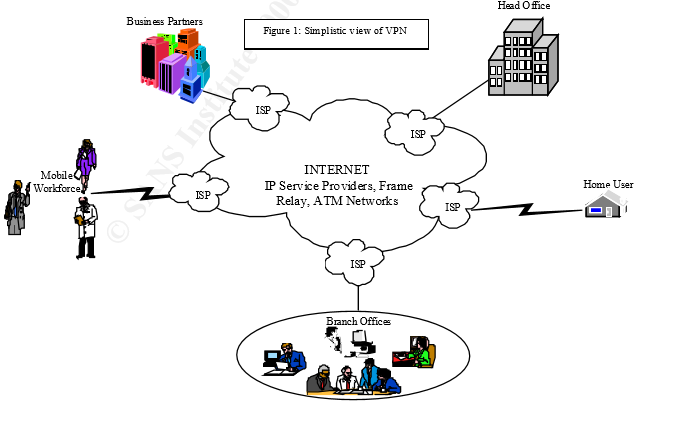

برای بسیاری از کاربران اینترنت که نیاز به امنیت جدی دارند، این سوال که VPN چیست اغلب وجود دارد. افراد نه تنها می پرسند که VPN چیست، بلکه بسیاری سوالات دیگری نیز در مورد آن می پرسند. در اینجا سعی کرده ایم تا به مردم برای اینکه بفهمند VPN چیست و استفاده های بسیار آن کدام است کمک کنیم تا در صورت احساس نیاز به خرید VPN بپردازند.

- Virtual مجازی

- Private خصوصی

- Network شبکه

نام آن در این مثال به خوبی توصیف شد. یک خرید vpn یک شبکه واقعی خصوصی از سرورهای واقعی و فیزیکی است که روی شبکه عمومی متصل می شوند. جاییکه صحبت از “مجازی” می آید، یک شبکه خصوصی واقعی با کابل های خودش نیست. این ساختار اینترنت موجود را استفاده می کند و عملا باعث خصوصی شدن آنها می شود. می توانید از iransafe.net به خرید VPN متناسب با نیاز های خود اقدام کنید.

چرا خرید VPN به افزایش امنیت کمک می کند؟

هنگامیکه شما خرید VPN را انجام می دهید، امنیت vpn در حال اتصال به این سرورها از طریق اینترنت عمومی هستید که یک دستگاه واقعی و فیزیکی هستند. در ادامه توضیح داده خواهد شد که در کجا جنبه “مجازی” می آید.

VPN ها امنیت خود را مدیون بهترین ویژگی های خود هستند:

- استفاده از آدرس های IP سرور از راه دور برای پنهان کردن شما.

- رمزگذاری قوی که داده های شما را درون تونل VPN پنهان می کند.

شما می توانید این مقاله در مورد پنهان کرد آدرس IP را بخوانید اگر هنوز در مورد آنها مطئن نشده اید. رمزگذاری داده های شما به آسانی توضیح داده شده است.

به VPN خود به عنوان ایجاد یک تونل از طریق اینترنت فکر کنید که از کامپیوتر شما شروع شده است به سوی سرور از راه دور که به آن متصل هستید و در نهایت به وب سایتی که می خواهید از آن بازدید کنید. این تونل توسط رمزگذاری ایجاد شده است و داده های شما از طریق آن جریان می یابند. در اینجا است که جنبه “مجازی” از شبکه می آید. در اینجا هیچ تونل واقعی ای ایجاد نشده است، این یک ساختار مجازی از پروتکل های رمزگذاری است.

داده های هر کسی که به این تونل وارد بشود قادر به سرقت رفتن نخواهد بود، در اینجا است که جنبه “خصوصی” آن می آید.

کدام پروتکل های VPN امنترین اند؟

اکنون، به توضیح متداولترین پروتکل های مورد استفاده برای ایجاد تونل ها می پردازیم.

PPTP: خلاصه Point to Point Tunneling Protocol است. آسانترین در راه اندازی و سریعترین در استفاده است. با این حال، می تواند به راحتی شکسته شود زیرا رمزگذاری آن قوی نیست.

L2TP/IPSec: مناسب برای دستگاه های موبایل و قادر به پوشش دهی برخی از PPTP های ضعیف است. می تواند کند باشد و عقب بماند.

SSTP: یک پروتکل خرید vpn بسیار امن که توسط کسب و کارها، بیمارستان ها و دیگر سازمان های دولتی با نیازهای رمزگذاری قوی استفاده می شود. اگر شما نیاز به یک سطح قوی از رمزگذاری دارید مطمئن باشید که ارائه دهنده VPN شما آن را پیشنهاد می کند.

OpenVPN: غالبا عطف به قویترین پروتکل رمزگذاری VPN دارد. این نرم افزار منبع باز دارای راه اندازی نسبتا مشکلی برای کاربران معمولی است، اما یک ارائه دهنده خرید vpn اندروید خوب آن را به عنوان بخشی از کلاینت خود ارائه می دهند.

چطور بدانیم که آیا VPN ما امن است یا نه ؟

بعد از گذشتن از پروسه ساده انتخاب یک خرید vpn آیفون ، نصب کلاینت و پرداخت مبلغی کمی به صورت ماهیانه، شما می توانید خودتان را با استفاده از این ابزارها تست کنید:

نشت های IP Address: Whoer.net به شما نشان خواهد داد که چه وبسایت هایی در حال دیدن هستند بنابراین شما خواهید دانست که VPN شما می تواند از شما محافظت کند.

نشت های DNS: از DNSleakstest.com استفاده کنید تا اطمینان حاصل کنید که VPN شما اطلاعات DNS شما را نشت نمی دهد. آزمایش های ساده ای برای آن انجام بدهید که ۳۰ ثانیه زمان می برد تا اطمینان حاصل کنید که VPN شما امن است.

امنیت Torrent: ipMagent یک فایل کوچک دانلود در کامپیوتر شما دانلود خواهد کرد که بعد از آن امنیت VPN شما را در هنگام دانلود تورنت ها بررسی کند

منبع : خرید vpn در iransafe.net

کرم چاله ها تونل زمان نیستند

در مطلب قبلی به سامسونگ در حال جمعآوری تمام گوشی های گلکسی فولد است اشاره کردیم اکنون مطلب جدید را با شما در میان میگذاریم

ایرانسیف : بررسیهای جدید دانشمندان حوزه نجوم نشان میدهد کرم چاله ها نمیتوانند به عنوان وسیلهای برای کوتاه کردن مسیر باشند و باورهایی نظیر تونل زمان صحت ندارد.

بسیاری از محققان حوزه نجوم بر این باورند که موضوع وجود کرم چالهها (Wormholes) واقعیت دارد، اما آنها نمیتوانند وسیلهای برای کوتاه کردن زمان باشند. این ادعای دانشمندان برای علاقهمندان به داستانهای علمی و تخیلی هم یک خبر خوب و هم یک خبر ناراحتکننده است. خبر خوب این است که در طول تاریخ از کرم چاله ها در حالت تئوریک و تجسمی به عنوان میانبرهای فضا و مکان یاد میشود و آنها را تونل زمان میدانند، اما خبر بد این است که نتایج محققان نشان میدهد کرم چالهها شکی زیستپذیر از انتقال آنی نیستند.

کرم چاله ها میانبر خوبی نیستند

دانیل جفریس، یکی از محققان دانشگاه هاروارد پس از بررسیهای خود به این نتیجه رسیده است که انتقال به واسطه کرم چاله ها از حالت مستقیم زمانبر است و در حقیقت انسان به کمک مسیر مستقیم سریعتر از مسیر کرم چاله به مقصد میرسد. آلبرت اینشتین در سال ۱۹۱۵ با بررسیهای خود نشان داد که گرانش میتواند بر روی نور تاثیر بگذارد و نظریه گرانش خود را با نام نسبیت عام مطرح کرد. در همین رابطه جفریس با تجزیه و تحلیل نظریه شامل دو سیاهچاله روی سطح کوانتومی معروف به ER=ERP توانست به این مهم دست پیدا کند و نتایج بررسیهای خود را در ماه قبل در جلسه انجمن فیزیک آمریکا مطرح کرد.

دانیل جفریس بر این باور است که از دید بیرونی سفر به واسطه کرم چاله ها به معنای انتقال از راه دور کوانتومی با استفاده از سیاهچالههای درهمتنیده محسوب میشود. چنین بررسیهایی میتواند به مباحثی چون گرانش کوانتومی و سایر مسائل حل نشده مربوط به آن کمک کند و به این سوال پاسخ دهد که نحوه عبور نور از سیاه چاله چگونه است

منبع : خرید vpn در iransafe.net

سرورهای VPN تضمین کننده امنیت کاربران است

مراقبت در مورد شبکه های نا امن با خرید VPN

ایرانسیف : شبکه های خصوصی مجازی یا VPN توسط کاربران اینترنت که در قسمت های مختلف دنیا کار می کنند مورد استفاده است. افراد و شرکت ها از خرید کریو خرید vpn برای بدست آوردن ویژگی های متعددی که ارائه می دهد استفاده می کنند. سرورهای VPN یکی از مهمترین ویژگی هایی که هر کاربر اینترنت به دنبال آن است را ارائه می دهند و آن امنیت و ناشناس ماندن است. شبکه خصوصی مجازی ویژگی های با کیفیت بالای دیگری مانند تصاویر با کیفیت، قابلیت دسترسی، محدودیت ترافیک داده، قابلیت دستگاه های متعدد و غیره را ارائه می دهند. دراین مقاله بحث بر روی اثر تونلینگ VPN متمرکز شده است.

شبکه های ناامن اینترنت مانند هات اسپاتهای عمومی و شبکه های WI-FI موجب خطرات جدی برای کاربران اینترنت می شوند. هکرها و جاسوسان عمدتا از شبکه های ناامن برای سرقت دادهای باارزش کاربران استفاده می کنند. فقدان پروتکل های امنیتی در این شبکه های ناامن استفاده از اینترنت را دچار ریسک می کند. پروتکل های تونلینگ VPN اطمینان حاصل می کند که شبکه اینترنت تحت هر شرایطی امن است. کاربران اینترنت می توانند امنیت و ناشناس ماندن را از تسهیلات خود بدست آورند.

حفاظت از دستگاههای ناامن با خرید VPN کریو

تونلینگ خرید VPN و یا تونل کریو اطمینان حاصل می کنند بهترین vpn آیفون که همه دستگاههای ناامن در مقابل تهدیدات و خطرات آنلاین محافظت شده هستند. تلفن های هوشمند و تبلت ها دو مورد از دستگاه هایی هستند که به طور گسترده ای در نسل حاضر استفاده می شوند و این دستگاهها فاقد ابزارهای امنیتی هستند. بیشتر کسب و کارها و افراد از تلفن های هوشمند و تبلت ها برای انجام فعالیت های مهم آنلاین خود استفاده می کنند. انتقال دادها، ارتباطات ایمیل، ویدئو کنفرانس و به اشتراک گذاری فایل و غیره اغلب توسط تلفن های هوشمند یا تبلت های کاربران انجام می شود زیرا آسان و راحت است. بیشتر کاربران خطراتی که می تواند دستگاه ها و داده های آنها را تحت تاثیر قرار دهد در نظر نمیگیرند تا جاییکه مشکل جدی شود.

تونلینگ حاصل از خرید VPN چطور کار می کند؟

شبکه خصوصی مجازی اتصال بین دو موقعیت مکانی را به روشی امن ایجاد می کند، که مهمترین ویژگی ارائه شده توسط VPN است. تونلینگ VPN معتبر انجام کارها را مانند شبکه تونل امن شده بین دو مکان تحت تاثیر قرار می دهد. شبکه اینترنت تونل شده با دیگر ویژگی های امنیتی مانند رمزگذاری داده ها و پروتکل همراه است. شبکه اینترنت رمزگذاری شده امنیت و ناشناسی را فراهم می کند. رمزگذاری ۱۲۸ و ۲۵۶ بیتی دو مورد از گسترده ترین رمزگذاری های استفاده شده هستند و این ها لایه های اضافی از امنیت در کنار پروتکل های مختلف ارائه می دهند. SSTP، PPTP، L2TP، IPSec، OpenVPN و غیره انواع مختلف پروتکل ها هستند. پروتکل رمزگذاری شده مبتنی بر تونلینگ VPN همان چیزی است که حداکثر امنیت را فراهم می کند.و با خرید VPN و خرید کریو این امکان فراهم میشود.

یک تونل امن بین کاربر اینترنت و همه وب سایتهایی که آنها دسترسی دارند شکل میگیرد. تمامی فعالیتهای اینترنتی صورت گرفته توسط مشترکین در این تونل رخ می دهد و همه چیزهایی که در این تونل امن رخ دهد امن باقی می ماند که برای حفاظت از داده ها بسیار حیاتی است. انتقال فایل ها، ارتباطات، ویدئو کنفرانس، معاملات کسب و کار، موزیک، ویدئو ها و دیگر فایل های محرمانه می تواند بر روی اینترنت به روش امنی منتقل شوند. هکرها، جاسوسان و دیگر کلاهبرداران آنلاین نمی توانند این شبکه امن اینترنتی را در هیچ مرحله ای دوربزنند. تونلینگ VPN حفاظت ۱۰۰% برای مشترکین خود ارائه می دهد و بدون خرید کریو VPN و VPN موبایل، مشترکین نمی توانند به امنیت و گمنامی دست پیدا کنند.

کاربران اینترنت در حال حاضر باید تفاوتی که تونل VPN برای استفاده اینترنت آنها ایجاد می کند را درک کرده باشند. آنها باید بهترین ارائه دهنده سرویس VPN را به منظور دستیابی به تمام نیازهای خود انتخاب کنند.

منبع : خرید vpn در iransafe.net

چند نوع SSL VPN وجود دارد؟

ایرانسیف : یک SSL VPN یک فرم از کریو VPN است که می تواند با یک مرورگر وب استاندارد کار کند. در مقابل (IPsec) VPN یک SSL VPN نیازی به نصب و راه اندازی نرم افزار کلاینت خاص روی کامپیوتر کاربر نهایی ندارد. SSL VPN استفاده شده است تا به کاربران از راه دور با خرید کریو VPN دسترسی به برنامه های وب، برنامه های کاربری سرور/کلاینت و اتصالات شبکه داخلی را بدهد.

VPN یک مکانیسم ارتباطات امن برای داده و دیگر اطلاعات منتقل شده بین دو نقطه انتهایی را می دهد. یک SSL VPN شامل یک یا تعدادی بیشتری دستگاه های VPN خرید شده است که کاربر را با استفاده از مرورگرهای وب متصل می کند. ترافیک بین مرورگر وب و دستگاه SSL VPN با پروتکل SSL و یا جایگزین آن رمزگذاری شده است.

یک SSL VPN تطبیق پذیری، سهولت استفاده و کنترل برای طیف وسیعی از کاربران را روی کامپیوتر های مختلف و دسترسی به منابع بسیار را فراهم می کند.

در اینجا دو نوع اصلی از انواع SSL VPN ها وجود دارد:

SSL Portal VPN: این نوع از SSL VPN اجازه یک اتصال SSL واحد به یک وب سایت را می دهد بنابراین کاربر نهایی به صورت امن می تواند به سرویس های شبکه های متعدد دسترسی یابد. این سایت یک پروتال نامیدههه می شود زیرا مانند یک در است که منتهی به منابع دیگر می شود. پس از خرید VPN و خرید کریو کاربر از راه دور با استفاده از هر مرورگر وب مدرن به دروزاه SSL VPN دسترسی می یابد، خود را با استفاده از روش احراز هویت پشتیبانی شده توسط دروازه شناسایی می کند.

SSL Tunnel VPN: این نوع از SSL VPN به مرورگر وب اجازه دسترسی امن به سرویس های شبکه های متعدد را از طریق یک تونل که تحت SSL اجرا می شود را می دهد، از جمله به برنامه های کاربردی و پروتکل ها که مبتنی بر وب نیستند. SSL Tunnel VPN نیاز است که مرورگر وب قادر به رسیدگی به محتوای فعال باشد، که این به آنها اجازه می دهد تا عملکردی را ارائه دهند که قابل دسترس برای SSL Portal VPN نیست. خرید vpn ارزان مراجعه کنید ، نمونه هایی از محتوای فعال شامل Java، JavaScript ، Active X یا برنامه های Flash هستند.

منبع : خرید vpn در iransafe.net

شماره مدل گلکسی نوت ۱۰ سامسونگ، وجود دو سایز آن را تایید میکند

ایرانسیف : کمپانی سامسونگ در اسفند ماه گذشته، چهار عضو خانواده گلکسی اس ۱۰ را همراه با گوشی منعطف گلکسی فولد معرفی کرد. حالا با استناد به شماره مدل گلکسی نوت ۱۰ (Samsung Galaxy Note10)، میتوان گفت که این فبلت هم در چهار مدل عرضه خواهد شد.

ظاهرا خانواده نوت ۱۰ سامسونگ، متشکل از دو گوشی هوشمند با سایزهای مختلف خواهد بود و هر کدام از آنها، ورژن ۴G و ۵G خواهند داشت. بر اساس یک گزارش تازه، SM-N970 شماره مدل گلکسی نوت ۱۰ و SM-N975 شماره مدل نسخه بزرگتر است که احتمالا پسوند پلاس را در مقابل نام خود خواهد دید.

در گزارشهای قبلی به سایز ۶٫۲۸ اینچی و ۶٫۷۵ اینچی نمایشگر دو دستگاه اشاره شده بود. ضمن اینکه آنها به ترتیب سه و چهار دوربین هم در پنل پشتی خود خواهند داشت. برای نسخههای ۵G نیز، شماره مدل SM-N971 و SM-N976 ذکر شده است.

سامسونگ معمولا نسخههای قابل فروش در چین را با اضافه کردن عدد صفر به انتهای شماره مدل و نسخههای جهانی را با افزودن حرف F عرضه میکند. بنابراین میتوانیم انتظار داشته باشیم که نسخه SM-N9700 بدون سرویس گوگل در کشور چین به فروش برسد و SM-N975F هم با توانایی پشتیبانی از دو سیم کارت، روانه بازارهای جهانی شود. البته با توجه به فاصله زیاد تا رونمایی از گلکسی Note 10، نمیتوان درباره مشخصات فنی آن با اطمینان سخن گفت.

منبع : خرید vpn در iransafe.net