خرید فیلتر شکن و vpn تلگرام

با توجه به فیلتر شدن تلگرام، برای استفاده از این پیام رسان نیاز به خرید vpn تلگرام و فیلتر شکن تلگرام دارید. وب سایت های زیادی این سرویس های وی پی ان تلگرام را ارائه می کنند اما مهمترین نکته در استفاده از vpn تلگرام سرعت بالا ، بدون قطعی بودن آن و همچنین امنیت سرورهای وی پی ان می باشد.

۲۰ اسپید با در نظر گرفتم این موضوع و اهمیت دادن به کاربرانش سرویس های vpn تلگرام با سرعت بالا و بدون قطعی با امنیت بالا را ارائه می دهد. بهترین سایت خرید vpn

برای استفاده از سرویس فیلتر شکن تلگرام ۲۰ اسپید نیاز به تنظیمات خاصی روی برنامه تلگرام یا گوشی و لپ تاپ یا کامپیوتر نمی باشد و شما با نصب اپ خرید vpn اندروید وکانشکن هوشمند vpn ویندوز ۲۰ اسپید براحتی می توانید از تلگرام خود استفاده نمایید.

با نصب برنامه های اعلام شده در بالا می توانید از تست رایگان vpn هم استفاده نمایید و در صورت رضایت نسبت به خرید اقدام نمایید.

همچنین با خرید vpn از ۲۰ اسپید می توانید از تمامی سرویس های وی پی ان ویندوز ، وی پی ان موبایل و فیلترشکن ویندوز و فیلترشکن موبایل استفاد نمایید. از جمله این سرویس ها سیسکو ، وی پی ان l2tp ، اپن وی پی ان و کریو و همچنین اپ وی پی ان اندروید و IOS آیفون می باشند.

با وی پی ان ۲۰ اسپید به راحتی به سایتها و برنامه های مورد علاقه خود دسترسی داشته باشید و دیگر نیازی به برنامه های رایگان با سرعت کم و محدود نخواهید داشت.

خرید vpn تلگرام ، خرید فیلترشکن تلگرام

منبع : خرید vpn در iransafe.net

خرید vpn برای iphone

خرید وی پی ان برای آیفون

ایرانسیف : کاربران گوشی های اپل و سیستم IOS نیاز به فیلترشکن برای باز کردن اپل استور و آپدیت موبایل ایفون خود نیاز به خرید vpn برای آیفون سر سرور آمریکا دارند، برای خرید فیلترشکن آیفون نیاز به سرورهای مورد تایید اپل است که دارای امنیت بالا و بدون افت سرعت میباشند، همچنین وی پی ان اپل باید بسیار امن باشد تا مشکلاتی برای کاربران ایجاد نکند.

بهترین وی پی ان برای ایفون ، فیلترشکنی است که دارای سرعت بالا و امنیت در کدگذاری اطلاعات باشد، بسیاری از سایت های فروش فیلترشکن، با قیمت ارزان وی پی ان را به کاربر داده و امنیت آنها را به خطر میندازند، اگر دنبال خرید vpn برای آیفون ارزان و بی کیفیت و فقط ارزان میگردید، توصیه میکنم از سایت اسپید وی پی ان خرید فیلترشکن آیفون را انجام ندهید، زیرا سرویس های ما پرسرعت و دارای امنیت بالا و با قیمتی مناسب میباشد.

خرید vpn برای ایفون ios 10

در آیفون ۱۰ و ایفون x وی پی ان ها بسیار مهم هستید، در صورت استفاده از آی پی غیر معتبر، اپل آی دی شما قفل میشود، پس امنتیت دستگاه خود را با خرید وی پی ان ایفون غیر استاندارد به خظر نندازید.

خرید وی پی ان برای آیفون

بهترین vpn برای آیفون را میتوان به برنامه های زیر دسته بندی کرد، خرید سیسکو برای آیفون ، اپن وی پی ان برای ایفون و سرویس l2tp برای ایفون البته لازم به ذکر است که سرویس شادو نیز برای آیفون توسط اسپید وی پی ان برنامه نویسی شده است.خرید vpn برای آیفون ۶

در بین سرویس های بالا، سرویس و اکانت l2tp بدون نیاز به هیچگونه برنامه از داخل تنظیمات اپل یا همان ایفون و ایپد قابلیت ست کردن دارد، و کاربر میتواند به راحتی و با چند کلیک به سرویس l2tp متصل شود.

خرید vpn و فیلتر شکن برای آیفون و آیپد ( IOS اپل ) – خرید vpn برای ایفون ios 10 – بهترین vpn برای آیفون – خرید vpn برای آیفون ارزان – خرید vpn برای آیفون ۶s – خرید vpn برای آیفون تست – خرید vpn برای ایفون رایگان

منبع : خرید vpn در iransafe.net

آموزش کانفیگ Cisco AnyConnect

ایرانسیف : در این آموزش با نحوه کانفیگ و پیکره بندی سرویس anyconnect ocserv در لینوکس آشنا میشویم,توجه داشته باشید که:

این آموزش صرفا جهت بالابردن امنیت شخصی در فضای سایبری میباشد خرید سیسکو و هرگونه سئو استفاده از آن برعهده شخص میباشد.

همچنین توجه داشته باشید که در این آموزش جدیدترین ورژن یعنی ۰٫۸٫۹ آموزش میشود ممکن است بعضی از قسمت های آموزش با ورژن های قبل کار نکند همچنین سایر پکیج ها نیز جدیدترین ورژن آموزش داده میشود.درصورتی نیز شما هم اکنون در سرور خود ورژن قبل تر از ۰٫۸٫۹ دارید کافی است آموزش را از اول انجام دهید و نیازی به پاک کردن ورژن قبل و… نیست.

خب مواد مورد نیاز:

۱) یک سرور لینوکس سنت او اس ۶۴بیت(در این آموزش از Centos 6.6 X64 استفاده میشود.)

۲) یک فنجام قهوه و صبر و حوصله!

خب اول پیش نیازهای oscerv رو نصب میکنیم, به ترتیب دستورات زیر را وارد ssh سرورتون بکنید:

|

۱

|

yum install autoconf automake gcc libtasn1–devel zlib zlib–devel trousers trousers–devel gmp–devel gmp xz texinfo libnl–devel libnl tcp_wrappers–libs tcp_wrappers–devel tcp_wrappers dbus dbus–devel ncurses–devel pam–devel readline–devel bison bison–devel flex gcc automake autoconf wget

|

|

۱

۲

۳

۴

۵

۶

۷

|

cd

wget http://www.lysator.liu.se/~nisse/archive/nettle-2.7.tar.gz

tar xvf nettle–2.7.tar.gz

cd nettle–2.7

./configure —prefix=/opt/

make

make install

|

|

۱

۲

۳

۴

۵

۶

۷

۸

۹

|

cd

wget ftp://ftp.gnutls.org/gcrypt/gnutls/v3.2/gnutls-3.2.12.tar.xz

unxz gnutls–3.2.12.tar.xz

tar xvf gnutls–3.2.12.tar

cd gnutls–3.2.12

export LD_LIBRARY_PATH=/opt/lib/:/opt/lib64/

NETTLE_CFLAGS=“-I/opt/include/” NETTLE_LIBS=“-L/opt/lib64/ -lnettle” HOGWEED_CFLAGS=“-I/opt/include” HOGWEED_LIBS=“-L/opt/lib64/ -lhogweed” ./configure —prefix=/opt/

make

make install

|

|

۱

۲

۳

۴

۵

۶

۷

|

cd

wget http://www.carisma.slowglass.com/~tgr/libnl/files/libnl-3.2.24.tar.gz

tar xvf libnl–3.2.24.tar.gz

cd libnl–3.2.24

./configure —prefix=/opt/

make

make install

|

خب اکنون نوبت به نصب خود ocserv یا همون cisco anyconnect میرسه:

|

۱

۲

۳

۴

۵

۶

۷

۸

۹

|

cd

wget ftp://ftp.infradead.org/pub/ocserv/ocserv-0.8.9.tar.xz

unxz ocserv–0.8.9.tar.xz

tar xvf ocserv–0.8.9.tar

cd ocserv–0.8.9

export LD_LIBRARY_PATH=/opt/lib/:/opt/lib64/

LIBGNUTLS_CFLAGS=“-I/opt/include/” LIBGNUTLS_LIBS=“-L/opt/lib/ -lgnutls” LIBNL3_CFLAGS=“-I/opt/include” LIBNL3_LIBS=“-L/opt/lib/ -lnl-3 -lnl-route-3” ./configure —prefix=/opt/

make

make install

|

خب اکنون نوبت به ساخت سرتیفیکت هاست و انجام تنظیمات ocserv هست اما بنده جهت راحتی شما(وخودم!) این دستورات رو بیان نمیکنم و تنظیمات خودم رو براتون قرار میدم که دستورات کمتری رو وارد کرده باشید بنابراین دستورات زیر را وارد کنید:

|

۱

۲

۳

۴

|

cd /etc

yum install unzip zip –y

wget http://dl.cloudha.ir/pub/ocserv/ocserv.zip

unzip ocserv.zip

|

خب با دستور بالا تنظیمات ocserv رو دریافت و مکان خودش قرار میدید.

اکنون دستور زیر را وارد کنید:

|

۱

|

nano /etc/ocserv/profile.xml

|

در اواخر این فایل دستورات زیر رو مشاهده میکنید:

|

۱

۲

|

<HostName>LearnSpot</HostName>

<HostAddress>Server_IP</HostAddress>

|

بجای عبارت LearnSpot هرچیز دلخواه میتونید خرید سیسکو آیفون بنویسید مثلا اسم سایتتون,یا هر چیز دیگر اما بجای کلمه Server_IP ای پی سرورخودتون رو قرار بدید.

اکنون port forwarding رو فعال میکنیم:

پس دستور زیر را وارد کنید:

|

۱

|

nano /etc/sysctl.conf

|

سپس عبارت:

|

۱

|

net.ipv4.ip_forward = 0

|

رو به

|

۱

|

net.ipv4.ip_forward = 1

|

تغییر دهید و سیو کنید و خارج بشید.(با استفاده از ctrl + x و y) و سپس:

|

۱

|

sysctl –p

|

اکنون Selinux رو غیرفعال میکنیم:

|

۱

|

nano /etc/sysconfig/selinux

|

عبارت:

|

۱

|

SELINUX=enforcing

|

به عبارت زیر تغییر دهید و سیو کنید خارج بشید:

|

۱

|

SELINUX=disabled

|

سپس دستورات زیر را به ترتیب وارد کنید:

|

۱

۲

۳

۴

۵

۶

۷

۸

|

cd

wget http://developer.axis.com/download/distribution/apps-sys-utils-start-stop-daemon-IR1_9_18-2.tar.gz

tar zxf apps–sys–utils–start–stop–daemon–IR1_9_18–2.tar.gz

mv apps/sys–utils/start–stop–daemon–IR1_9_18–2/ ./

rm –rf apps

cd start–stop–daemon–IR1_9_18–2/

cc start–stop–daemon.c –o start–stop–daemon

cp start–stop–daemon /usr/local/bin/start–stop–daemon

|

و سپس:

|

۱

|

nano /etc/init.d/ocserv

|

و عینا موارد زیر را در ان قرار دهید و سیو کنید:

|

۱

۲

۳

۴

۵

۶

۷

۸

۹

۱۰

۱۱

۱۲

۱۳

۱۴

۱۵

۱۶

۱۷

۱۸

۱۹

۲۰

۲۱

۲۲

۲۳

۲۴

۲۵

۲۶

۲۷

۲۸

۲۹

۳۰

۳۱

۳۲

۳۳

۳۴

۳۵

۳۶

۳۷

۳۸

۳۹

۴۰

۴۱

۴۲

۴۳

۴۴

۴۵

۴۶

۴۷

۴۸

۴۹

۵۰

۵۱

۵۲

۵۳

۵۴

۵۵

۵۶

۵۷

۵۸

۵۹

۶۰

۶۱

۶۲

۶۳

۶۴

۶۵

۶۶

۶۷

۶۸

۶۹

۷۰

۷۱

۷۲

|

#!/bin/sh

### BEGIN INIT INFO

# Provides: ocserv

# Required-Start: $remote_fs $syslog

# Required-Stop: $remote_fs $syslog

# Default-Start: ۲ ۳ ۴ ۵

# Default-Stop: ۰ ۱ ۶

### END INIT INFO

# Copyright Rene Mayrhofer, Gibraltar, 1999

# This script is distibuted under the GPL cloudha

PATH=/bin:/opt/bin:/sbin:/opt/sbin

DAEMON=/opt/sbin/ocserv

PIDFILE=/var/run/ocserv.pid

DAEMON_ARGS=“-c /etc/ocserv/ocserv.conf”

case “$1” in

start)

if [ ! –r $PIDFILE ]; then

echo –n “Starting OpenConnect VPN Server”

export LD_LIBRARY_PATH=/opt/lib/:/opt/lib64/

/usr/local/bin/start–stop–daemon —start —quiet —pidfile $PIDFILE —exec $DAEMON — \

$DAEMON_ARGS > /dev/null

echo

else

echo –n “OpenConnect VPN Server is already running”

echo

exit 0

fi

;;

stop)

echo –n “Stopping OpenConnect VPN Server”

/usr/local/bin/start–stop–daemon —stop —quiet —pidfile $PIDFILE —exec $DAEMON

echo

rm –f $PIDFILE

;;

force–reload|restart)

echo “Restarting OpenConnect VPN Server”

$۰ stop

sleep 1

$۰ start

;;

status)

if [ ! –r $PIDFILE ]; then

echo –n “OpenConnect VPN Server Stoped”

echo

exit 3

fi

PID=`cat $PIDFILE | sed ‘s/ //g’`

EXE=/proc/$PID/exe

if [ –x “$EXE” ] &&

[ “`ls -l \”$EXE\” | cut -d’>’ -f2,2 | cut -d’ ‘ -f2,2`” = \

“$DAEMON” ]; then

echo –n “OpenConnect VPN Server run correctly”

echo

exit 0

elif [ –r $PIDFILE ]; then

echo –n “OpenConnect VPN Server stoped but pid file exist”

echo

exit 1

else

# no lock file to check for, so simply return the stopped status

exit 3

fi

;;

*)

echo “Usage: /etc/init.d/ocserv {start|stop|restart|force-reload|status}”

exit 1

;;

esac

exit 0

|

سپس دو دستور زیر را وارد کنید:

|

۱

۲

|

chmod 755 /etc/init.d/ocserv

chkconfig ocserv on

|

خب تنظیمات ocserv تمام شد خرید سیسکو آندروید و اکنون میریم سراغ اتصال اون به ibsng!درصورتی که با نحوه نصب ibsng اشنا نیسیتید میتوانیداز این آموزش استفاده کنید.

خب ,پس از نصب ibsng و تنظمیات اون دستورات زیر را وارد کنید:

|

۱

۲

۳

۴

۵

۶

۷

۸

۹

|

cd

wget http://pkgs.fedoraproject.org/repo/pkgs/pam_radius/pam_radius-1.3.17.tar.gz/a5d27ccbaaad9d9fb254b01a3c12bd06/pam_radius-1.3.17.tar.gz

tar –xvf pam_radius–1.3.17.tar.gz

cd pam_radius–1.3.17

make

cp pam_radius_auth.so /lib/security/

mkdir /etc/raddb/

cp pam_radius_auth.conf /etc/raddb/server

nano /etc/raddb/server

|

اکنون دنبال دو عبارت زیر بگردید:

|

۱

۲

|

۱۲۷٫۰٫۰٫۱ secret ۱

other–server other–secret ۳

|

خط دوم را به صورت کامنت در بیارید(کاراکتر# رو اولش قرار دهید) سپس بجای ۱۲۷٫۰٫۰٫۱ ای پی سرورتون رو قرار دهید و بجای secret نیز secret که در ibsng اضافه کردید رو قرار دهید(درصورتی که با اینکار اشنا نیستید به انتهای آموزش مراجعه کنید.)

سپس تنظیمات رو ذخیره و خارج شوید.

و دستور زیر را وارد کنید:

|

۱

|

nano /etc/pam.d/ocserv

|

و ۳ خط زیر را در ان قرار دهید و سیو کنید و خارج شوید:

|

۱

۲

۳

|

auth required /lib/security/pam_radius_auth.so

account required /lib/security/pam_radius_auth.so

session required /lib/security/pam_radius_auth.so

|

خب تنظمیات به پایان رسید اکنون اگر تست کنید به سرور متصل میشوید اما صفحه ای باز نمیشه و مشکل نیز مربوط به فایروال iptables میباشد بنابراین دستورات زیر وارد کنید:

|

۱

۲

۳

۴

|

cd /etc/sysconfig

rm –f iptables

wget http://dl.cloudha.ir/pub/ocserv/iptables

service iptables restart

|

تنظیمات به پایان رسید و با دستور زیر میتوانید ocserv را استارت / استاپ / و یا ری استارت کنید:(دستور دوم را واردکنید.)

|

۱

۲

۳

|

service ocserv start

service ocserv restart

service ocserv stop

|

اکنون در ibsng یوزر بسازید و تست کنید وضعیت رو!اکنون ۲ عیبیابی میکنیم (که بنده بارها با ان مواجهه شده ام و درنهایت آموزش تنظیم ibsng و secret رو میدیم)

عیب یابی ۱) به سرور متصل میشود اما دیتا ندارد(پیج باز نمیشود) درصورتی که تنظیمات iptables رو که در چند خط بالا گفتم از صحت ان مطمئن هستید احتمال زیاد مشکل مربوط به dns میباشد جهت تنظیم dns دستور زیر وارد کنید:

|

۱

|

nano /etc/resolv.conf

|

در اینجا درصورتی که فایل خالی است(اگر پر است پاک کنید)و خط های زیر را جایگزین نمایید:

|

۱

۲

|

nameserver 8.8.8.8

nameserver 8.8.4.4

|

خب dns های بالا مربوط به dns های گوگل میباشد؛همچنین جهت کیفیت بالاتر سرویس میتوانید از dns های دیتاسنتری که از ان سرور تهیه کرده اید استفاده کنید(درصورتی که مقدار ان را نمیدانید میتوانید از کسی که سرور تهیه کردید سوال کنید ۰ هرچند در بعضی موارد انها نیز اطلاع ندارند!)به طور مثال dns های دیتاسنتر هتزنر المان به صورت زیر میباشد:

|

۱

۲

|

nameserver 213.133.98.98

nameserver 213.133.99.99

|

همچنین میتوانید از dns های پابلیک opendns نیز استفاده کنید:

|

۱

۲

|

nameserver 208.67.222.222

nameserver 208.67.220.220

|

سپس سرور را با دستور reboot ریبوت دهید و وضعیت را دوباره بررسی کنید.(این مشکل تنها برای cisco نیست و درصورتی که سایر سرویسهایتان نیز چنین مشکلی دارند میتوانید از همین راهکار استفاده کنید.)

عیبیابی ۲) اصلا به سرور متصل نمیشود!: وضعیت cisco را با دستور service ocserv status بررسی کنید و درصورتی که درحال اجراست ممکن است مشکل از کلاینت شما باشد.

اکنون برای دوستانی که آموزش رادیوس ibsng اطلاعی ندارند:

پس از تنظیم رادیوس secret در فایل etc/raddb/serv که در آموزش بالا گفته شد (برفرض مقدار secret عبارت learnspot باشد.) وارد ibsng شده و setting در قسمت ras یک ras جدید بسازید و ras ip را ای پی سرور(ای پی که در تنظیمات وارد کرده اید) وارد کنید؛type را از نوع pppd و secret را نیز ان کلمه ای که در تنظیمات بالا قرار داده اید بگزارید(مثال: learnspot) سپس سیو کنید.

منبع : خرید vpn در iransafe.net

سیاست برگشت وجه به خریدار VPN چه اهمیتی دارد؟

تضمین برگشت هزینه خرید VPN نشان دهنده امنیت سرویس

VPN ها به دلایل مختلفی توسط کاربران اینترنت در کشورهای مختلف مورد استفاده است. کاربران اینترنت می توانند محدودیت ها را رفع کنند، حداکثر سطح امنیت و ناشناسی را بدست آورند حتی زمانیکه از شبکه های Wi-Fi نا امن، میزبان های عمومی و غیر استفاده می کنند. همه این ویژگی ها و بسیاری جنبه های مفید دیگر می توانند تنها با استفاده کاربران اینترنت از VPN بدست می آید. هیچ سرویس دیگری این چنین طیف گسترده ای از مزایا را برای کاربر ارائه نمی دهد. سرویس های مانند DNS یا پروکسی ها ممکن است هزینه ای نداشته باشند، اما لیست ویژگی های خرید VPN موبایل در هیچ یک از این سرویس های رایگان دیده نمی شود. کاربران اینترنت باید مایل به پرداخت هزینه و دریافت چیزی که می خواهند از سرویس مورد نظر باشند اکه این بسیار مهم است.

بسیاری از افراد و کسب و کارها به سمت استفاده از سرویس های اینترنت رایگان مانند پروکسی ها و DNS با در نظر گرفتن خطرات و عدم وجود ویژگی ها نمی روند. در همان زمان، کاربران اینترنت کسانی که قصد دارند یک سرویس برای خرید VPN کریو انتخاب کنند باید اطمینان حاصل کنند که گزینه درستی انتخاب می کنند. اغلب ارائه دهندگان سرویس VPN سرویس خود را جهت تست برای مشترکین ارائه نمی دهند، بنابراین این بسیار مهم است که سرویسی را انتخاب کنید سیاست برگشت هزینه در صورت عدم تمایل مشتری را داشته باشد. تعدادی از سرویس های رایگان VPN این سیاست را ارائه می دهند اما نمی توان از آنها ویژگی های بسیاری را انتظار داشت. با اشتراک برای یک خرید vpn که اطمینان برگشت هزینه را تضمین می کند، مشتری می تواند هر زمانی که احساس ناخوشنودی درباره سرویس مورد نظر داشت آن را برگرداند.

ضمانت برگشت هزینه خرید VPN

ضمانت برگشت پول از VPN به روش های مختلف برای مشترکین ارائه شده است. سیاست های ضمانت برگشت هزینه ۷ روزه، ۱۴ روزه، ۳۰ روزه برخی از انواع متداول ارائه شده توسط ارائه دهندگان فروش VPN است. همچنین مشترکین می توانند ترجیح دهند که VPN را بر اساس نوع ضمانت برگشت هزینه خرید VPN انتخاب کنند. بهتر است بهترین ارائه دهنده سرویس VPN را به جای انتخاب شرکت بر اساس سیاست برگشت هزینه انتخاب کنید. ما لیستی از ارائه دهندگان سرویس های برتر جهت خرید VPN کریو داریم که بهترین سیاست های برگشت وجه را برای مشترکین ارائه می دهند.

سیاست برگشت وجه

ضمانت برگشت وجه VPN با برخی اشکالات آمده است. مشترکینی که به دنبال برگشت هزینه انجام شده هستند باید انتظار چند روز تاخیر در دریافت پول را از ارائه دهنده سرویس داشته باشند. چهار چوب زمانی بسته به نوع روش پرداخت استفاده شده توسط مشترک در طول اشتراک دارد. به عنوان مثال، مشترکینی که روش پرداخت بیتکوین دارند پول خود را پس از طی مدت طولانی تر بدست خواهند آورد.

چندین ارائه دهنده دارای محدودیت هایی روی مقدار داده ای هستند که توسط مشترکی که خواهان برگشت هزینه است مصرف شده است. در تعدادی از موارد که ارائه دهنده محدودیت مشخصی در پهنای باند استفاده شده داشته باشد، مشترک مشترک واجد شرایط برگشت هزینه نیست. مشترکین باید اطمینان حاصل کنند که ارائه دهنده سرویس VPN درستی را انتخاب کرده اند نباید به دنبال ارائه سیاست ضمانت برگشت هزینه باشند.

منبع : خرید vpn در iransafe.net

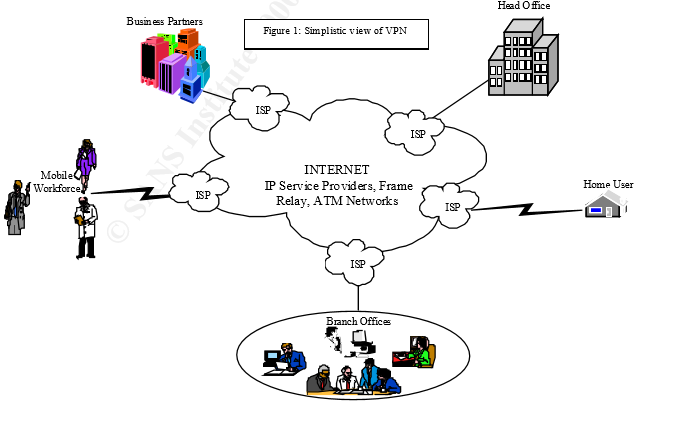

عوامل موثر بر عملکرد VPN

ایرانسیف : بسیاری از محصولات VPN امروزه بر روی امنیت و قابلت همکاری و عملکرد با اولویت کمتر تاکید دارند. خرید VPN معمولا با هدف اولیه امنیت انجام می شود. در بسیاری از موارد، VPNها باید قادر به همکاری میان فروشندگان مختلف باشند، بنابراین قابلیت همکاری یک فاکتور کلیدی است. با این حال، عملکرد در حال مهمتر شدن است زیرا VPN ها در حال رایج شدن در شبکه های شرکت ها هستند.

خرید VPN ، بهره وری و عملکرد آن

برخی شرکت ها مانند iransafe.net همیشه ترجیح می دهند بهترین سرعت و امنیت قابل توجه را با هم ارائه دهند. در اینجا برخی از راهنمایی ها برای افزایش سرعت و عملکرد یک خرید vpn آورده شده است.

فاکتورهای کلیدی که عملکرد VPN را تحت تاثیر قرار می دهد

اگر VPN شما کند به نظر می رسد یا اگر می خواهید بدانید واقعا چقدر کار آمد است، شما تعدادی از گرینه ها را برای بهبود عملکرد آن دارید. اجازه دهید به برخی از عوامل موثر نگاهی بیندازیم.

اتصال اینترنت شما

قبلا از هر مرحله ای، ما به شما پیشنهاد می کنیم تا سرعت اینترنت خود را بدون VPN بررسی کنید، سپس آن را زمانی که به VPN متصل هستید بررسی کنید. این مشخص می کند که آیا اینترنت شما کند است یا پس از خرید VPN و خرید کریو به این حالت در آمده است.

پروتکل ها

ارائه دهندگان سرویس های اینترنت مختلف همچون iransafe.net پروتکل های مختلفی را پشتیبانی می کنند. اگر شما سرعت آهسته تجربه کرده اید، بین پروتکل ها سوییچ کنید؛ به طور مثال PPTP، L2TP و OpenVPN.

خاموش کردن فایروال ها

برخی روتر ها و فایروال های ثالث باعث مشکلات مربوط به قطع و وصل می شوند. روترها/ فایروال های ویندوز غیر فعال کردن ثبات و سرعت اتصال را بررسی کنید.

خرید VPN

گاهی اوقات انتخاب و خرید VPN که در فاصله دوری واقع شده است ممکن است باعث کاهش سرعت و عملکرد بد شود. اما این موضوع در مورد iransafe.net VPN رخ نمی دهد. آنها سرورهای بهینه سازی شده ای دارند که سریعترین اتصالات را به دورترین فاصله ها ایجاد می کند.

رمزگذاری

سرعت مستقیما به پروتکلی که شما انتخاب می کنید بستگی دارد. PPTP کمتر رمزگذاری شده است و سرعت بالاتری ارائه می دهد در حالیکه L2TP و SSTP امنتر هستند و سطح بالایی از رمزگذاری را تا ۲۵۶ بیت فراهم می کنند بنابراین سرعت پایین تری ارائه می دهند. هر زمانیگه کاربر سطح رمزگذاری را بالا ببرد باعث کاش سرعت می شود. با این حال، OpenVPN ممکن است به شما رمزگذاری قوی و سرعت خوبی بدهد.

خرید vpn در iransafe.net

ارور اتصال به VPN را به سادگی عیب یابی کنید

عیب یابی خطای اتصال ناشی از خرید VPN و اتصال با پروکسی

ایرانسیف : کامپیوترها به همان اندازه باهوش اند که برنامه نویسان آن هستند، بنابراین همانند انسان ها مستعد انجام اشتباهات اند. در این مقاله، ما می خواهیم برخی از پیام های خطای متداول و مشکلات اتصال که افراد در هنگام استفاده از VPN و پروکسی با آن روبرو می شوند را بررسی و چگونگی رفع عیب را ارائه دهیم. به طور عادی، درک هر مشکل فنی که در وب وجود دارد، رفع عیب آن حتی ساده ترین سرویس VPN یا Torrent Proxy در ابتدا دلهره آور بنظر می رسد. فریب نخورید، این کار واقعا آسان است. بیایید شروع کنیم:

۱- خطای احراز هویت

احتمالا این خطا متداولترین خطا پس از خرید VPN و در هنگام استفاده ازخرید vpn و پروکسی است، بسیاری از افراد ممکن است این پیغام خطا را در طول دوره اشتراک سرویس VPN و پروکسی دیده باشند. هر زمانیکه پیغام خطای احراز هویت را دیدید این پیغام دارای یک مفهوم است: نام کاربری یا رمزعبور صحیح نمی باشد. اگر شما این پیغام خطا را در جایی مشاهده کردید اولین چیزی که باید انجام دهید بررسی مجدد اطلاعات ورود است. اطلاعات ورود VPN و Proxy می تواند مجددا به صورت امنی توسط ارائه دهنده تنظیم شود.

۲– VPN متصل می شود، اما نمی توانید در وب به جستجو بپردازید!

اگر شما فردی هستید که به طور مداوم در حال جابجایی هستید، احتمالا در برخی نقاط با این خطا روبرو می شود. هر زمان که شما به یک شبکه wi-fi متصل می شود، کامپیوتر شما یک IP به شما اختصاص می دهد و شروع به جستجو وب سایت مورد درخواست شما با DNS می کند. اگر به صورت نرمال می توانید متصل شوید اما با VPN اتصال شما برقرار نمی شود، این معمولا نشان دهنده درگیری DNS است. سریعترین راه برای حل آن، تنظیم DNS شما برای گوگل و حذف هر تنظیمات قدیمی است که این مشکل را بوجود می آورد. DNS خود را در ویندوز یا مک برای گوگل تنظیم کنید این کار ممکن است چند ثانیه طول بکشد.

۳– چرا با خرید VPN سرعت ما از سرعت عادی اینترنت کندتر است؟

هر زمانیکه به VPN متصل شوید، ابتدا باید حساب کاربری به موقعیت مکانی که سرور مورد نظر شما قرار دارد وصل گردد. فاصله از سرور بر روی سرعت دانلود شما تاثیر دارد. برای مثال، یک کاربر VPN مستقر در ایالات متحده به سرور VPN که در آمریکای شمالی یا اروپا قرار دارد سریعتر از سروری که در روسیه، آسیا یا نیوزلند قرار دارد متصل می شود. نوع VPN که در حال استفاده از آن هستید، چه (PPTP، OpenVPN (UDP or TCP یا اتصالات Stealth نیز تفاوت های بزرگی را موجب می شوند. برای داشتن تجربه دانلود امنتر و سریعتر استفاده از سرورهای VPN با برچسب UDP پیشنهاد می شود. UDP بهترین سرعت را به شما ارائه می دهد، در حالیکه TCP و Stealth AES256 به شما درجه بالایی از رمزگذاری و امنیت را می دهند. سرویس هایی برای خرید VPN کریو انتخاب کنید که همه این گزینه ها را به شما ارائه دهند.

۴– تورنت پروکسی در حال کار کردن بوده است و اکنون این پیغام را می دهد: Connection Timed Out

اگر شما از پروکسی بیت تورنت ناشناس استفاده می کنید، گاهی اوقات ممکن است شما این پیغان را زیر وضعیت ردیاب خود ببینید: “Connection Timed Out”. این پیغام خطا مانع دانلود/آپلود شما می شود اما موجب نشت آدرس IP مشتری نمی شود. ۹۹% از موارد این پیغام خطا با بستن و شروع به کار مجدد نرم افزار حل می شود. همیشه مطمئن باشید که آخرین نسخه از نرم افزار utorrent، bittorrent یا Deluge را دارید تا بهترین تجربه را از بیت تورنت ناشناس داشته باشید.

۵– سرویس VPN به طور پشت سر هم قطع می شود

اگر دریافته اید که VPN شما پس از ترک اتاق قطع می شود، اطمینان حاصل کنید که همه ویژگی های ذخیره انرژی روی کامپیوتر شما غیر فعال شده است. بسیاری اوقات، قابلیت ذخیره انرژی که به طور پیش فرص به صورت خودکار فعال می شود می تواند در اتصال VPN شما دخالت کند و اتصال شما را قطع می کند. اگر به صورت ۱۰۰% از خاموش بودن گزینه های ذخیره انرژی روی لپ تاپ یا دسکتاپ اطمینان دارید، اغلب اوقات TCP می تواند اتصالات VPN پایدارتری نسبت به UDP برقرار کند، بنابراین ایده خوبی است که از این پروتکل استفاده کنید.

منبع : خرید vpn در iransafe.net

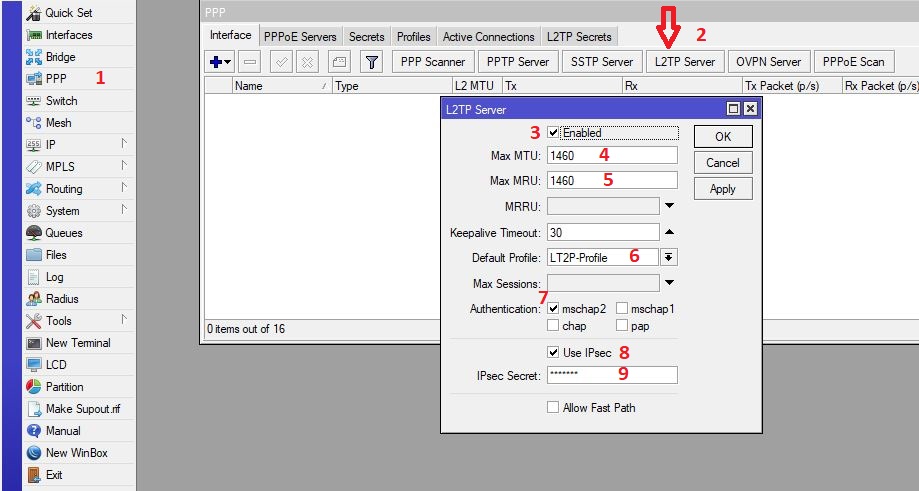

تنظیمات L2TP-IPSec میکروتیک برای کاربران موبایل

توی این مقاله قصد دارم نحوه پیکربندی میکروتیک برای استفاده از L2TP به همراه IPSec برای کاربران تلفن همراه را آموزش دهم.در این مقاله مراحل را با استفاده از کامند و همینطور با استفاده از GUI آموزش خرید vpn خواهم داد.

قبل از هرچیز مطمئن شوید که فایروال میکروتیک به گونه ای تنظیم شده که میتواند ترافیک را از پورت WAN قبول کند.

موقع نوشتن این مطلب من از Mikrotik OS 6.35.4 استفاده کردم.

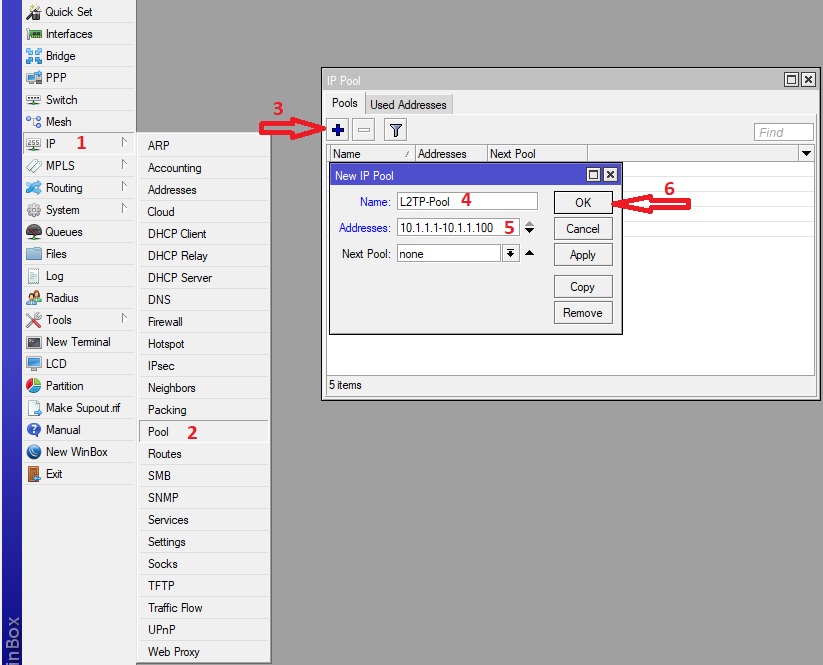

اضافه کردن IP Pool جدید

شما میتوانید از IP Pool های موجود استفاده کنید، اما فرض من بر این هست که نیاز هست Pool جدیدی تعریف بشه.

CLI

/ip pool add name=”L2TP-Pool” ranges=10.1.1.1-10.1.1.100

GUI

تنظیمات L2TP

قبل از انجام تنظیمات L2TP Server باید پروفایل جدیدی برای L2TP تعریف کنیم

CLI

/ppp profile add name=l2tp-profile local-address=L2TP-Pool remote-address=L2TP-Pool use-encryption=required change-tcp-mss=yes dns-server=8.8.8.8

GUI

اضافه کردن L2TP Server

CLI

/interface l2tp-server server set authentication=mschap2 default-profile=LT2P-Profile enabled=yes ipsec-secret=MYKEY max-mru=1460 max-mtu=1460 use-ipsec=yes

اضافه کردن PPP Secrets

در واقع همان نام کاربری و رمز عبور کاربران VPN هست

CLI

/ppp secret add name=MYUSER password=MYPASSWORD service=l2tp profile=LT2P-Profile

GUI

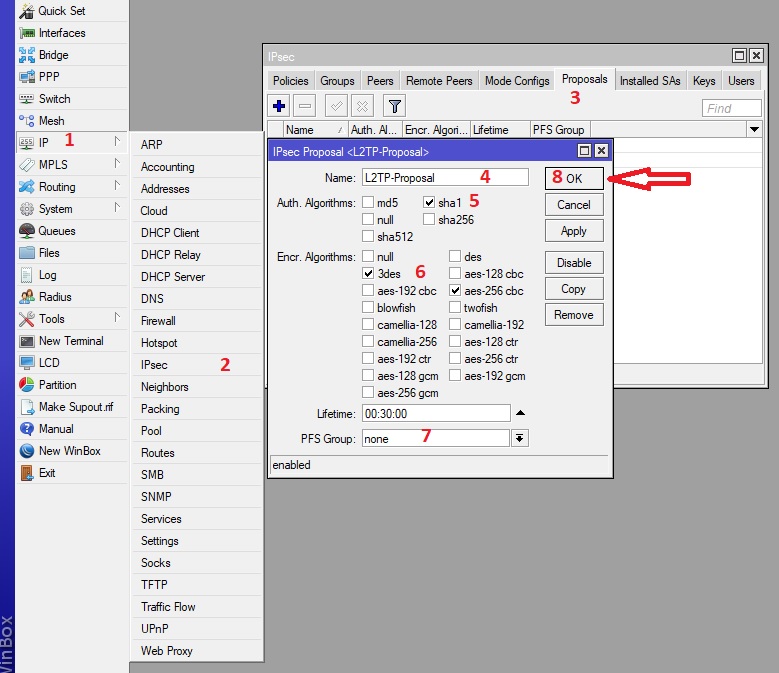

تنظیمات IPSec

در IPSec شما میتونید از تنظیمات پیش فرض (مثل Proposals ) استفاده کنید اما پیشنهاد میکنم تنظیمات جدید خودتون رو اعمال کنید.

۱ – IPSec Proposals

CLI

/ip ipsec proposal add name=L2TP-Proposal auth-algorithms=sha1 enc-algorithms=3des,aes-256-cbc pfs-group=none

GUI

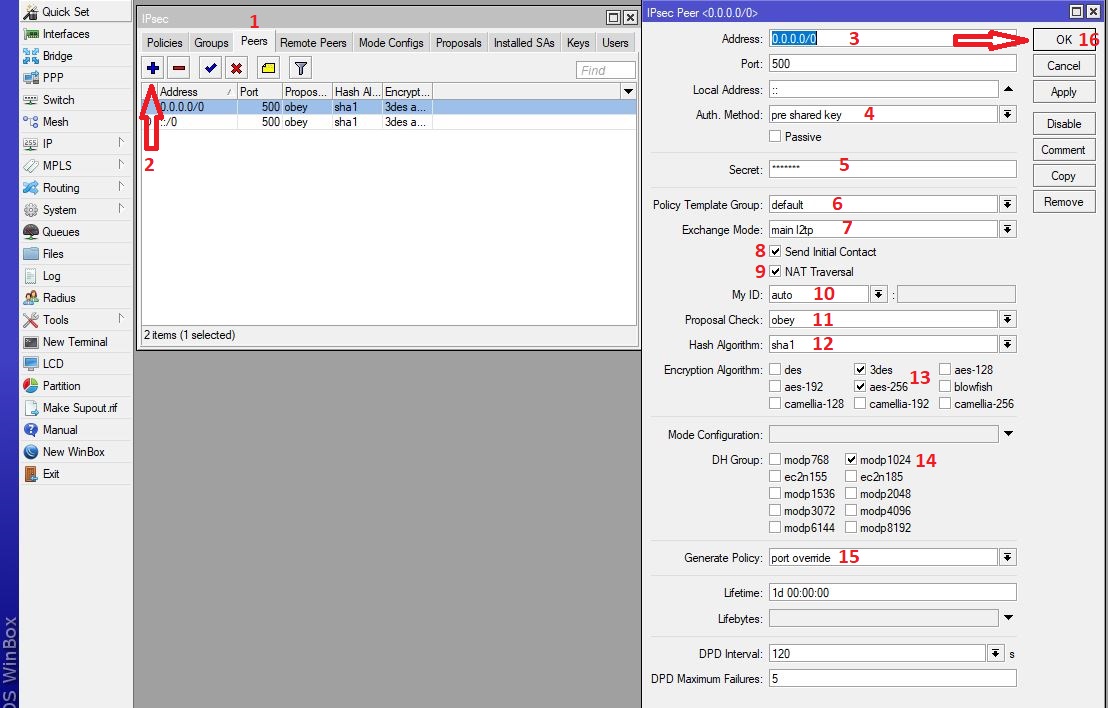

۲-IPSec Peers

CLI

/ip ipsec peer add address=0.0.0.0/0 port=500 auth-method=pre-shared-key secret=”MYKEY” generate-policy=port-override exchange-mode=main-l2tp send-initial-contact=yes nat-traversal=yes hash-algorithm=sha1 enc-algorithm=3des,aes-256 dh-group=modp1024

GUI

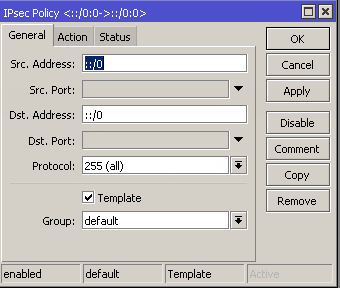

۳ – IPSec Policies

CLI

/ip ipsec policy add src-address=::/0 dst-address=::/0 protocol=all template=yes group=default action=encrypt level=require ipsec-protocols=esp tunnel=no sa-src-address=0.0.0.0 sa-dst-address=0.0.0.0 proposal=L2TP-Proposal

GUI

در پست های بعدی نحوه تنظیمات در سیستم عامل های مختلف را آموزش خواهم داد

منبع : خرید vpn در iransafe.net

آموزش راه اندازی PPTP VPN سرور در لینوکس

ایرانسیف : اگر تا به حال با سرویس VPN کار کرده باشید و با آن آشنایی داشته باشید حتما میدانید که ساده ترین پروتکل VPN پروتکل PPTP می باشد که نحوه راه اندازی آن در پلتفرم های مختلفی مانند ویندوز ، سیسکو ، میکروتیک و … تا حدودی شبیه به هم هستند امروز در این مطلب میخواهیم به شما راه اندازی VPN سرور PPTP را در سیستم عامل لینوکس آموزش دهیم. راه اندازی PPTP VPN در لینوکس بسیار ساده است به طور کلی در سه مرحله این VPN سرور PPTP را راه اندازی می کنیم که عبارتند از :

۱– نصب سرویس PPTPD

۲– پیکربندی PPTPD و PPP

۳– فعال سازی Packet Forwarding

نصب سرویس PPTPD :

برای نصب سرویس PPTPD دستورات زیر را در ترمینال به ترتیب اجرا کنید :

|

۱

۲

|

# apt-get update# apt-get install pptpd |

پیکربندی PPTPD و PPP :

با استفاده از ویرایشگری مثل vi یا nano یا هر ویرایشگری که دوست دارید فایل pptpd.conf را با دستور زیر ویرایش کنید :

|

۱

|

vi /etc/pptpd.conf |

حال Local IP و Remote IP را باید در این فایل وارد کنیم :

|

۱

۲

|

localip 10.10.0.1remoteip 10.10.0.2-10 |

این که چرا فایل pptpd.conf را ویرایش کردیم دلیلش این است که سرویس PPTPD فایل پیکربندی pptpd.conf را میخواند و با توجه به آن پارامتر های مربوطه را به کلاینت ها اختصاص میدهد. Local IP آدرس VPN سرور لینوکس ما میباشد و کلاینت ها با استفاده از این آدرس به VPN سرور وصل میشوند، در این سناریو آدرس IP سرور لینوکسی مان ۱۰٫۱۰٫۰٫۱ میباشد. Remote IP هم میتواند رنج آدرسی باشد که کلاینت ها وقتی به VPN سرور متصل شدند از آن رنج آدرس IP دریافت کنند، برای مثال ما در این سناریو رنج آدرس ۱۰٫۱۰٫۰٫۲ تا ۱۰٫۱۰٫۰٫۱۰ برای اختصاص آدرس IP به کلاینت ها در نظر گرفتیم . فایل را ذخیره کنید و از آن خارج شوید. حالا نوبت ویرایش فایل پیکربندی pptpd-options است برای این کار دستور زیر را در ترمینال وارد کنید :

|

۱

|

# vi /etc/ppp/pptpd-options |

حال عبارات زیر را در انتهای این فایل وارد کنید :

|

۱

۲

۳

۴

۵

۶

۷

۸

۹

۱۰

۱۱

۱۲

۱۳

۱۴

|

name pptpd refuse-pap refuse-chap refuse-mschap require-mschap-v2 require-mppe-128 ms-dns 8.8.8.8 #ms-dns 8.8.4.4 proxyarp nodefaultroute lock nobsdcomp mtu 1490 mru 1490 |

خب طبیعتا برای اتصال به VPN سرور ما نیاز به یک Username و Password تعریف شده در VPN سرور داریم، برای تعریف این اطلاعات احرازهویتی بایستی فایل chap-secrets را ویرایش کنیم و پارامتر های زیر را در آن وارد کنیم :

|

۱

۲

|

# vi /etc/ppp/chap-secretsmyusername pptpd <mypassword> 10.10.0.2 |

بدیهی است که به جای myusername باید نام کاربری کلاینت و به جای mypassword باید پسورد اتصال کلاینت به VPN سرور را باید وارد کنید. در این سناریو برای مثال کلاینت ما به محض اتصال به VPN سرور آدرس ۱۰٫۱۰٫۰٫۲ را از Pool تعریف شده دریافت خواهد کرد.

فعال سازی Packet Forwarding :

در این مرحله فایل پیکربندی sysctl.conf را با دستور زیر ویرایش می کنیم و IPv4 Forwarding را فعال می کنیم برای این کار کافیست تا علامت # را حذف کنیم و عبارت زیر را برابر مقدار یک قرار دهیم. به دستور زیر توجه کنید :

|

۱

۲

|

# vi /etc/sysctl.confnet.ipv4.ip_forward=1 |

همانطور که مشاهده می کنید ما عبارت net.ipv4.ip_forward را برابر مقدار یک قرار دادیم تا IPv4 Forwarding فعال شود. فایل را ذخیره کنید و از آن خارج شوید. حال دستور زیر را اجرا کنید تا تغییرات صورت گرفته را مشاهده کنید :

|

۱

|

# sysctl -p |

حال باید یک iptables rule را برای ایجاد NAT بین دو اینترفیس eth0 و ppp بنویسیم. دستورات زیر را اجرا کنید :

|

۱

۲

۳

|

# iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE# iptables -A FORWARD -i eth0 -o ppp0 -m state --state RELATED,ESTABLISHED -j ACCEPT# iptables -A FORWARD -i ppp0 -o eth0 -j ACCEPT |

حال با دستور زیر سرویس PPTPD را Restart کنید :

|

۱

|

# service pptpd restart |

کار تمام است ! حالا میتوانید به VPN سرور متصل شوید و از آن لذت ببرید.

منبع : خرید vpn در iransafe.net

آموزش راه اندازی PPTP VPN سرور در لینوکس

اگر تا به حال با سرویس VPN کار کرده باشید و با آن آشنایی داشته باشید حتما میدانید که ساده ترین پروتکل VPN پروتکل PPTP می باشد که نحوه راه اندازی آن در پلتفرم های مختلفی مانند ویندوز ، سیسکو ، میکروتیک و … تا حدودی شبیه به هم هستند امروز در این مطلب میخواهیم به شما راه اندازی VPN سرور PPTP را در سیستم عامل لینوکس آموزش دهیم. راه اندازی PPTP VPN در لینوکس بسیار ساده است به طور کلی در سه مرحله این VPN سرور PPTP را راه اندازی می کنیم که عبارتند از :

۱– نصب سرویس PPTPD

۲– پیکربندی PPTPD و PPP

۳– فعال سازی Packet Forwarding

نصب سرویس PPTPD :

برای نصب سرویس PPTPD دستورات زیر را در ترمینال به ترتیب اجرا کنید :

|

۱

۲

|

# apt-get update# apt-get install pptpd |

پیکربندی PPTPD و PPP :

با استفاده از ویرایشگری مثل vi یا nano یا هر ویرایشگری که دوست دارید فایل pptpd.conf را با دستور زیر ویرایش کنید :

|

۱

|

vi /etc/pptpd.conf |

حال Local IP و Remote IP را باید در این فایل وارد کنیم :

|

۱

۲

|

localip 10.10.0.1remoteip 10.10.0.2-10 |

این که چرا فایل pptpd.conf را ویرایش کردیم دلیلش این است که سرویس PPTPD فایل پیکربندی pptpd.conf را میخواند و با توجه به آن پارامتر های مربوطه را به کلاینت ها اختصاص میدهد. Local IP آدرس VPN سرور لینوکس ما میباشد و کلاینت ها با استفاده از این آدرس به VPN سرور وصل میشوند، در این سناریو آدرس IP سرور لینوکسی مان ۱۰٫۱۰٫۰٫۱ میباشد. Remote IP هم میتواند خرید vpn رنج آدرسی باشد که کلاینت ها وقتی به VPN سرور متصل شدند از آن رنج آدرس IP دریافت کنند، برای مثال ما در این سناریو رنج آدرس ۱۰٫۱۰٫۰٫۲ تا ۱۰٫۱۰٫۰٫۱۰ برای اختصاص آدرس IP به کلاینت ها در نظر گرفتیم . فایل را ذخیره کنید و از آن خارج شوید. حالا نوبت ویرایش فایل پیکربندی pptpd-options است برای این کار دستور زیر را در ترمینال وارد کنید :

|

۱

|

# vi /etc/ppp/pptpd-options |

حال عبارات زیر را در انتهای این فایل وارد کنید :

|

۱

۲

۳

۴

۵

۶

۷

۸

۹

۱۰

۱۱

۱۲

۱۳

۱۴

|

name pptpdrefuse-paprefuse-chaprefuse-mschaprequire-mschap-v2require-mppe-128ms-dns 8.8.8.8#ms-dns 8.8.4.4proxyarpnodefaultroutelocknobsdcompmtu 1490mru 1490 |

خب طبیعتا برای اتصال به VPN سرور ما نیاز به یک Username و Password تعریف شده در VPN سرور داریم، برای تعریف این اطلاعات احرازهویتی بایستی فایل chap-secrets را ویرایش کنیم و پارامتر های زیر را در آن وارد کنیم :

|

۱

۲

|

# vi /etc/ppp/chap-secretsmyusername pptpd <mypassword> 10.10.0.2 |

بدیهی است که به جای myusername باید نام کاربری کلاینت و به جای mypassword باید پسورد اتصال کلاینت به VPN سرور را باید وارد کنید. در این سناریو برای مثال کلاینت ما به محض اتصال به VPN سرور آدرس ۱۰٫۱۰٫۰٫۲ را از Pool تعریف شده دریافت خواهد کرد.

فعال سازی Packet Forwarding :

در این مرحله فایل پیکربندی sysctl.conf را با دستور زیر ویرایش می کنیم و IPv4 Forwarding را فعال می کنیم برای این کار کافیست تا علامت # را حذف کنیم و عبارت زیر را برابر مقدار یک قرار دهیم. به دستور زیر توجه کنید :

|

۱

۲

|

# vi /etc/sysctl.confnet.ipv4.ip_forward=1 |

همانطور که مشاهده می کنید ما عبارت net.ipv4.ip_forward را برابر مقدار یک قرار دادیم تا IPv4 Forwarding فعال شود. فایل را ذخیره کنید و از آن خارج شوید. حال دستور زیر را اجرا کنید تا تغییرات صورت گرفته را مشاهده کنید :

|

۱

|

# sysctl -p |

حال باید یک iptables rule را برای ایجاد NAT بین دو اینترفیس eth0 و ppp بنویسیم. دستورات زیر را اجرا کنید :

|

۱

۲

۳

|

# iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE# iptables -A FORWARD -i eth0 -o ppp0 -m state --state RELATED,ESTABLISHED -j ACCEPT# iptables -A FORWARD -i ppp0 -o eth0 -j ACCEPT |

حال با دستور زیر سرویس PPTPD را Restart کنید :

|

۱

|

# service pptpd restart |

کار تمام است ! حالا میتوانید به VPN سرور متصل شوید و از آن لذت ببرید.

خرید vpn در Iransafe.net

چرا گوگل هنگام استفاده از وی پی ان درخواست کپچا میکند

زمانی که از وی پی ان یا فیلتر شکن استفاده میکنید شاید گوگل شما را با کپچا یا captcha معروف غافلگیر کند.

کپچا معمولا زمانی از کاربر درخواست میشود که یک کاری و یا درخواستی از سمت کاربر رخ دهد، این درخواست یا عملیات میتواند انتشار نظر باشد یا وارد شدن به حساب کاربری.

چرا گوگل از کپچا استفاده میکند ؟

دلیل اصلی که گوگل ( و هر وبسایت دیگری) از کپچا استفاده میکند این است که این ابزار، راهی آسان برای جلوگیری از انجام عملیات ( مثلا ارسال نظر ) توسط رباتها میباشد. کپچا سرور سایت را از ترافیک بیهوده، بهینه میکند.

چرا گوگل به وی پی ان چنین واکنشی نشان میدهد؟

درخواست گوگل از شما برای حل کردن کپچا در هنگام استفاده شما از vpn چیزی کاملاً طبیعی است مخصوصاً زمانی که vpn از آدرس اینترنتی اشتراکی استفاده میکند ( یا در واقع IP اختصاصی نیست).

زمانی که شما آدرس اینترنت سرور را با چند کاربر vpn مختلف به اشتراک میگذارید این یعنی شما تنها کسی نیستید که در حال فرستادن درخواست به گوگل است.

گوگل هر آدرس اینترنتی ( IP ) را به عنوان یک نفر در نظر میگیرد و در نهایت اینطور به نظر میرسد که شما چندین درخواست را پشت سر هم برای گوگل ارسال میکنید.

برای گوگل این مانند یک اسپم منظور میشود. بنابراین گوگل خرید vpn از شما درخواست پر کردن کپچا میکند تا ثابت کنید که یک برنامه کامپیوتری یا ربات نیستید.

آیا درخواستهای کپچای گوگل با بخش خصوصی (privacy) شما تعارض دارد؟

خیالتان راحت باشد چون گوگل فقط از شما میخواهد تا کپچا را پرکنید و از طریق آن قادر نیست که همه فعالیتهای اینترنتی شما را پیگیری کند. سوالهای کپچای گوگل تصویری است و برای مثال شما باید از بین تصاویر نمایش داده شده، تصاویری که حاوی چراغ راهنما هستند را انتخاب کنید.

به یاد داشته باشید استفاده از استفاده از یک آدرس ای پی مشترک یعنی این که کاربران دیگری مثل شما و در یک زمان در حال تعامل با گوگل هستند.

بنابراین حتی اگر گوگل Log ها را بر اساس سرچ های آنلاین نگه دارد، باز هم قادر نیست تا کوئری سرچ خاصی را برای شما ارائه دهد که از مزیتهای استفاده از وی پی ان محسوب میشود.

اگر نگران پیگیری فعالیتهایتان در اینترنت

هستید و از طرفی از وی پی ان رایگان استفاده میکنید، پیشنهاد میکنیم این مقاله را مطالعه کنید.

آیا راهی هست که از مشکل درخوا

ست کپچا از سوی گوگل خلاص شد ؟

کاری که شما میتوانید انجام دهید این است که در هنگام استفاده ازخرید vpn بهجای آدرس اینترنتی اشتراکی از آدرسهای اختصاصی استفاده کنید. در تئوری اگر شما این کار را انجام دهید دیگر مشکل کپچای گوگل وجود نخواهد داشت.

البته صد درصد تضمینی نیست و باز هم ممکن است هنگام استفاده از vpn این اتفاق رخ دهد. در ضمن به خاطر داشته باشید که سرویس وی پی ان که آی پی های اختصاصی ارائه میدهد معمولاً بسیار گرانتر است و طبیعتاً امنیت پایینتری دارند چون فقط شما هستید که از آن آدرس استفاده میکنید.

کار دیگری که میتوانید انجام دهید استفاده از unCaptcha هست که در github قرار میگیرد و مشکل کپچای صوتی را با دقت ۸۵ درصد حل میکند. البته مشکلی که وجود دارد این است که آنها معمولاً دوام زیادی ندارند و احتمال دارد با آپدیت جدید کپچای گوگل دیگر کارآمد نباشند.

آیا ارزش تلاش دارد ؟

در کل باید گفت که تلاش برای رفع کپچا ضرورتی ندارد چون حل کردن کپچای گوگل چندان زمانبر نیست و شما معمولاً در یک زمان با تعداد زیادی کپچا سر و کار نخواهید داشت.

با این وجود اگر دوست ندارید که کپچاها را ببینید و هزینه کردن پول و انجام مقداری تلاش اضافه برایتان مسئلهای نیست میتوانید از آی پی اختصاصی فیت نت و یا از کد unCaptcha استفاده نمایید.

خرید vpn در iransafe.net