چند نوع SSL VPN وجود دارد؟

ایرانسیف : یک SSL VPN یک فرم از کریو VPN است که می تواند با یک مرورگر وب استاندارد کار کند. در مقابل (IPsec) VPN یک SSL VPN نیازی به نصب و راه اندازی نرم افزار کلاینت خاص روی کامپیوتر کاربر نهایی ندارد. SSL VPN استفاده شده است تا به کاربران از راه دور با خرید کریو VPN دسترسی به برنامه های وب، برنامه های کاربری سرور/کلاینت و اتصالات شبکه داخلی را بدهد.

VPN یک مکانیسم ارتباطات امن برای داده و دیگر اطلاعات منتقل شده بین دو نقطه انتهایی را می دهد. یک SSL VPN شامل یک یا تعدادی بیشتری دستگاه های VPN خرید شده است که کاربر را با استفاده از مرورگرهای وب متصل می کند. ترافیک بین مرورگر وب و دستگاه SSL VPN با پروتکل SSL و یا جایگزین آن رمزگذاری شده است.

یک SSL VPN تطبیق پذیری، سهولت استفاده و کنترل برای طیف وسیعی از کاربران را روی کامپیوتر های مختلف و دسترسی به منابع بسیار را فراهم می کند.

در اینجا دو نوع اصلی از انواع SSL VPN ها وجود دارد:

SSL Portal VPN: این نوع از SSL VPN اجازه یک اتصال SSL واحد به یک وب سایت را می دهد بنابراین کاربر نهایی به صورت امن می تواند به سرویس های شبکه های متعدد دسترسی یابد. این سایت یک پروتال نامیدههه می شود زیرا مانند یک در است که منتهی به منابع دیگر می شود. پس از خرید VPN و خرید کریو کاربر از راه دور با استفاده از هر مرورگر وب مدرن به دروزاه SSL VPN دسترسی می یابد، خود را با استفاده از روش احراز هویت پشتیبانی شده توسط دروازه شناسایی می کند.

SSL Tunnel VPN: این نوع از SSL VPN به مرورگر وب اجازه دسترسی امن به سرویس های شبکه های متعدد را از طریق یک تونل که تحت SSL اجرا می شود را می دهد، از جمله به برنامه های کاربردی و پروتکل ها که مبتنی بر وب نیستند. SSL Tunnel VPN نیاز است که مرورگر وب قادر به رسیدگی به محتوای فعال باشد، که این به آنها اجازه می دهد تا عملکردی را ارائه دهند که قابل دسترس برای SSL Portal VPN نیست. خرید vpn ارزان مراجعه کنید ، نمونه هایی از محتوای فعال شامل Java، JavaScript ، Active X یا برنامه های Flash هستند.

منبع : خرید vpn در iransafe.net

آموزش کانفیگ Cisco AnyConnect

ایرانسیف : در این آموزش با نحوه کانفیگ و پیکره بندی سرویس anyconnect ocserv در لینوکس آشنا میشویم,توجه داشته باشید که:

این آموزش صرفا جهت بالابردن امنیت شخصی در فضای سایبری میباشد خرید سیسکو و هرگونه سئو استفاده از آن برعهده شخص میباشد.

همچنین توجه داشته باشید که در این آموزش جدیدترین ورژن یعنی ۰٫۸٫۹ آموزش میشود ممکن است بعضی از قسمت های آموزش با ورژن های قبل کار نکند همچنین سایر پکیج ها نیز جدیدترین ورژن آموزش داده میشود.درصورتی نیز شما هم اکنون در سرور خود ورژن قبل تر از ۰٫۸٫۹ دارید کافی است آموزش را از اول انجام دهید و نیازی به پاک کردن ورژن قبل و… نیست.

خب مواد مورد نیاز:

۱) یک سرور لینوکس سنت او اس ۶۴بیت(در این آموزش از Centos 6.6 X64 استفاده میشود.)

۲) یک فنجام قهوه و صبر و حوصله!

خب اول پیش نیازهای oscerv رو نصب میکنیم, به ترتیب دستورات زیر را وارد ssh سرورتون بکنید:

|

۱

|

yum install autoconf automake gcc libtasn1–devel zlib zlib–devel trousers trousers–devel gmp–devel gmp xz texinfo libnl–devel libnl tcp_wrappers–libs tcp_wrappers–devel tcp_wrappers dbus dbus–devel ncurses–devel pam–devel readline–devel bison bison–devel flex gcc automake autoconf wget

|

|

۱

۲

۳

۴

۵

۶

۷

|

cd

wget http://www.lysator.liu.se/~nisse/archive/nettle-2.7.tar.gz

tar xvf nettle–2.7.tar.gz

cd nettle–2.7

./configure —prefix=/opt/

make

make install

|

|

۱

۲

۳

۴

۵

۶

۷

۸

۹

|

cd

wget ftp://ftp.gnutls.org/gcrypt/gnutls/v3.2/gnutls-3.2.12.tar.xz

unxz gnutls–3.2.12.tar.xz

tar xvf gnutls–3.2.12.tar

cd gnutls–3.2.12

export LD_LIBRARY_PATH=/opt/lib/:/opt/lib64/

NETTLE_CFLAGS=“-I/opt/include/” NETTLE_LIBS=“-L/opt/lib64/ -lnettle” HOGWEED_CFLAGS=“-I/opt/include” HOGWEED_LIBS=“-L/opt/lib64/ -lhogweed” ./configure —prefix=/opt/

make

make install

|

|

۱

۲

۳

۴

۵

۶

۷

|

cd

wget http://www.carisma.slowglass.com/~tgr/libnl/files/libnl-3.2.24.tar.gz

tar xvf libnl–3.2.24.tar.gz

cd libnl–3.2.24

./configure —prefix=/opt/

make

make install

|

خب اکنون نوبت به نصب خود ocserv یا همون cisco anyconnect میرسه:

|

۱

۲

۳

۴

۵

۶

۷

۸

۹

|

cd

wget ftp://ftp.infradead.org/pub/ocserv/ocserv-0.8.9.tar.xz

unxz ocserv–0.8.9.tar.xz

tar xvf ocserv–0.8.9.tar

cd ocserv–0.8.9

export LD_LIBRARY_PATH=/opt/lib/:/opt/lib64/

LIBGNUTLS_CFLAGS=“-I/opt/include/” LIBGNUTLS_LIBS=“-L/opt/lib/ -lgnutls” LIBNL3_CFLAGS=“-I/opt/include” LIBNL3_LIBS=“-L/opt/lib/ -lnl-3 -lnl-route-3” ./configure —prefix=/opt/

make

make install

|

خب اکنون نوبت به ساخت سرتیفیکت هاست و انجام تنظیمات ocserv هست اما بنده جهت راحتی شما(وخودم!) این دستورات رو بیان نمیکنم و تنظیمات خودم رو براتون قرار میدم که دستورات کمتری رو وارد کرده باشید بنابراین دستورات زیر را وارد کنید:

|

۱

۲

۳

۴

|

cd /etc

yum install unzip zip –y

wget http://dl.cloudha.ir/pub/ocserv/ocserv.zip

unzip ocserv.zip

|

خب با دستور بالا تنظیمات ocserv رو دریافت و مکان خودش قرار میدید.

اکنون دستور زیر را وارد کنید:

|

۱

|

nano /etc/ocserv/profile.xml

|

در اواخر این فایل دستورات زیر رو مشاهده میکنید:

|

۱

۲

|

<HostName>LearnSpot</HostName>

<HostAddress>Server_IP</HostAddress>

|

بجای عبارت LearnSpot هرچیز دلخواه میتونید خرید سیسکو آیفون بنویسید مثلا اسم سایتتون,یا هر چیز دیگر اما بجای کلمه Server_IP ای پی سرورخودتون رو قرار بدید.

اکنون port forwarding رو فعال میکنیم:

پس دستور زیر را وارد کنید:

|

۱

|

nano /etc/sysctl.conf

|

سپس عبارت:

|

۱

|

net.ipv4.ip_forward = 0

|

رو به

|

۱

|

net.ipv4.ip_forward = 1

|

تغییر دهید و سیو کنید و خارج بشید.(با استفاده از ctrl + x و y) و سپس:

|

۱

|

sysctl –p

|

اکنون Selinux رو غیرفعال میکنیم:

|

۱

|

nano /etc/sysconfig/selinux

|

عبارت:

|

۱

|

SELINUX=enforcing

|

به عبارت زیر تغییر دهید و سیو کنید خارج بشید:

|

۱

|

SELINUX=disabled

|

سپس دستورات زیر را به ترتیب وارد کنید:

|

۱

۲

۳

۴

۵

۶

۷

۸

|

cd

wget http://developer.axis.com/download/distribution/apps-sys-utils-start-stop-daemon-IR1_9_18-2.tar.gz

tar zxf apps–sys–utils–start–stop–daemon–IR1_9_18–2.tar.gz

mv apps/sys–utils/start–stop–daemon–IR1_9_18–2/ ./

rm –rf apps

cd start–stop–daemon–IR1_9_18–2/

cc start–stop–daemon.c –o start–stop–daemon

cp start–stop–daemon /usr/local/bin/start–stop–daemon

|

و سپس:

|

۱

|

nano /etc/init.d/ocserv

|

و عینا موارد زیر را در ان قرار دهید و سیو کنید:

|

۱

۲

۳

۴

۵

۶

۷

۸

۹

۱۰

۱۱

۱۲

۱۳

۱۴

۱۵

۱۶

۱۷

۱۸

۱۹

۲۰

۲۱

۲۲

۲۳

۲۴

۲۵

۲۶

۲۷

۲۸

۲۹

۳۰

۳۱

۳۲

۳۳

۳۴

۳۵

۳۶

۳۷

۳۸

۳۹

۴۰

۴۱

۴۲

۴۳

۴۴

۴۵

۴۶

۴۷

۴۸

۴۹

۵۰

۵۱

۵۲

۵۳

۵۴

۵۵

۵۶

۵۷

۵۸

۵۹

۶۰

۶۱

۶۲

۶۳

۶۴

۶۵

۶۶

۶۷

۶۸

۶۹

۷۰

۷۱

۷۲

|

#!/bin/sh

### BEGIN INIT INFO

# Provides: ocserv

# Required-Start: $remote_fs $syslog

# Required-Stop: $remote_fs $syslog

# Default-Start: ۲ ۳ ۴ ۵

# Default-Stop: ۰ ۱ ۶

### END INIT INFO

# Copyright Rene Mayrhofer, Gibraltar, 1999

# This script is distibuted under the GPL cloudha

PATH=/bin:/opt/bin:/sbin:/opt/sbin

DAEMON=/opt/sbin/ocserv

PIDFILE=/var/run/ocserv.pid

DAEMON_ARGS=“-c /etc/ocserv/ocserv.conf”

case “$1” in

start)

if [ ! –r $PIDFILE ]; then

echo –n “Starting OpenConnect VPN Server”

export LD_LIBRARY_PATH=/opt/lib/:/opt/lib64/

/usr/local/bin/start–stop–daemon —start —quiet —pidfile $PIDFILE —exec $DAEMON — \

$DAEMON_ARGS > /dev/null

echo

else

echo –n “OpenConnect VPN Server is already running”

echo

exit 0

fi

;;

stop)

echo –n “Stopping OpenConnect VPN Server”

/usr/local/bin/start–stop–daemon —stop —quiet —pidfile $PIDFILE —exec $DAEMON

echo

rm –f $PIDFILE

;;

force–reload|restart)

echo “Restarting OpenConnect VPN Server”

$۰ stop

sleep 1

$۰ start

;;

status)

if [ ! –r $PIDFILE ]; then

echo –n “OpenConnect VPN Server Stoped”

echo

exit 3

fi

PID=`cat $PIDFILE | sed ‘s/ //g’`

EXE=/proc/$PID/exe

if [ –x “$EXE” ] &&

[ “`ls -l \”$EXE\” | cut -d’>’ -f2,2 | cut -d’ ‘ -f2,2`” = \

“$DAEMON” ]; then

echo –n “OpenConnect VPN Server run correctly”

echo

exit 0

elif [ –r $PIDFILE ]; then

echo –n “OpenConnect VPN Server stoped but pid file exist”

echo

exit 1

else

# no lock file to check for, so simply return the stopped status

exit 3

fi

;;

*)

echo “Usage: /etc/init.d/ocserv {start|stop|restart|force-reload|status}”

exit 1

;;

esac

exit 0

|

سپس دو دستور زیر را وارد کنید:

|

۱

۲

|

chmod 755 /etc/init.d/ocserv

chkconfig ocserv on

|

خب تنظیمات ocserv تمام شد خرید سیسکو آندروید و اکنون میریم سراغ اتصال اون به ibsng!درصورتی که با نحوه نصب ibsng اشنا نیسیتید میتوانیداز این آموزش استفاده کنید.

خب ,پس از نصب ibsng و تنظمیات اون دستورات زیر را وارد کنید:

|

۱

۲

۳

۴

۵

۶

۷

۸

۹

|

cd

wget http://pkgs.fedoraproject.org/repo/pkgs/pam_radius/pam_radius-1.3.17.tar.gz/a5d27ccbaaad9d9fb254b01a3c12bd06/pam_radius-1.3.17.tar.gz

tar –xvf pam_radius–1.3.17.tar.gz

cd pam_radius–1.3.17

make

cp pam_radius_auth.so /lib/security/

mkdir /etc/raddb/

cp pam_radius_auth.conf /etc/raddb/server

nano /etc/raddb/server

|

اکنون دنبال دو عبارت زیر بگردید:

|

۱

۲

|

۱۲۷٫۰٫۰٫۱ secret ۱

other–server other–secret ۳

|

خط دوم را به صورت کامنت در بیارید(کاراکتر# رو اولش قرار دهید) سپس بجای ۱۲۷٫۰٫۰٫۱ ای پی سرورتون رو قرار دهید و بجای secret نیز secret که در ibsng اضافه کردید رو قرار دهید(درصورتی که با اینکار اشنا نیستید به انتهای آموزش مراجعه کنید.)

سپس تنظیمات رو ذخیره و خارج شوید.

و دستور زیر را وارد کنید:

|

۱

|

nano /etc/pam.d/ocserv

|

و ۳ خط زیر را در ان قرار دهید و سیو کنید و خارج شوید:

|

۱

۲

۳

|

auth required /lib/security/pam_radius_auth.so

account required /lib/security/pam_radius_auth.so

session required /lib/security/pam_radius_auth.so

|

خب تنظمیات به پایان رسید اکنون اگر تست کنید به سرور متصل میشوید اما صفحه ای باز نمیشه و مشکل نیز مربوط به فایروال iptables میباشد بنابراین دستورات زیر وارد کنید:

|

۱

۲

۳

۴

|

cd /etc/sysconfig

rm –f iptables

wget http://dl.cloudha.ir/pub/ocserv/iptables

service iptables restart

|

تنظیمات به پایان رسید و با دستور زیر میتوانید ocserv را استارت / استاپ / و یا ری استارت کنید:(دستور دوم را واردکنید.)

|

۱

۲

۳

|

service ocserv start

service ocserv restart

service ocserv stop

|

اکنون در ibsng یوزر بسازید و تست کنید وضعیت رو!اکنون ۲ عیبیابی میکنیم (که بنده بارها با ان مواجهه شده ام و درنهایت آموزش تنظیم ibsng و secret رو میدیم)

عیب یابی ۱) به سرور متصل میشود اما دیتا ندارد(پیج باز نمیشود) درصورتی که تنظیمات iptables رو که در چند خط بالا گفتم از صحت ان مطمئن هستید احتمال زیاد مشکل مربوط به dns میباشد جهت تنظیم dns دستور زیر وارد کنید:

|

۱

|

nano /etc/resolv.conf

|

در اینجا درصورتی که فایل خالی است(اگر پر است پاک کنید)و خط های زیر را جایگزین نمایید:

|

۱

۲

|

nameserver 8.8.8.8

nameserver 8.8.4.4

|

خب dns های بالا مربوط به dns های گوگل میباشد؛همچنین جهت کیفیت بالاتر سرویس میتوانید از dns های دیتاسنتری که از ان سرور تهیه کرده اید استفاده کنید(درصورتی که مقدار ان را نمیدانید میتوانید از کسی که سرور تهیه کردید سوال کنید ۰ هرچند در بعضی موارد انها نیز اطلاع ندارند!)به طور مثال dns های دیتاسنتر هتزنر المان به صورت زیر میباشد:

|

۱

۲

|

nameserver 213.133.98.98

nameserver 213.133.99.99

|

همچنین میتوانید از dns های پابلیک opendns نیز استفاده کنید:

|

۱

۲

|

nameserver 208.67.222.222

nameserver 208.67.220.220

|

سپس سرور را با دستور reboot ریبوت دهید و وضعیت را دوباره بررسی کنید.(این مشکل تنها برای cisco نیست و درصورتی که سایر سرویسهایتان نیز چنین مشکلی دارند میتوانید از همین راهکار استفاده کنید.)

عیبیابی ۲) اصلا به سرور متصل نمیشود!: وضعیت cisco را با دستور service ocserv status بررسی کنید و درصورتی که درحال اجراست ممکن است مشکل از کلاینت شما باشد.

اکنون برای دوستانی که آموزش رادیوس ibsng اطلاعی ندارند:

پس از تنظیم رادیوس secret در فایل etc/raddb/serv که در آموزش بالا گفته شد (برفرض مقدار secret عبارت learnspot باشد.) وارد ibsng شده و setting در قسمت ras یک ras جدید بسازید و ras ip را ای پی سرور(ای پی که در تنظیمات وارد کرده اید) وارد کنید؛type را از نوع pppd و secret را نیز ان کلمه ای که در تنظیمات بالا قرار داده اید بگزارید(مثال: learnspot) سپس سیو کنید.

منبع : خرید vpn در iransafe.net

تنظیمات L2TP-IPSec میکروتیک برای کاربران موبایل

توی این مقاله قصد دارم نحوه پیکربندی میکروتیک برای استفاده از L2TP به همراه IPSec برای کاربران تلفن همراه را آموزش دهم.در این مقاله مراحل را با استفاده از کامند و همینطور با استفاده از GUI آموزش خرید vpn خواهم داد.

قبل از هرچیز مطمئن شوید که فایروال میکروتیک به گونه ای تنظیم شده که میتواند ترافیک را از پورت WAN قبول کند.

موقع نوشتن این مطلب من از Mikrotik OS 6.35.4 استفاده کردم.

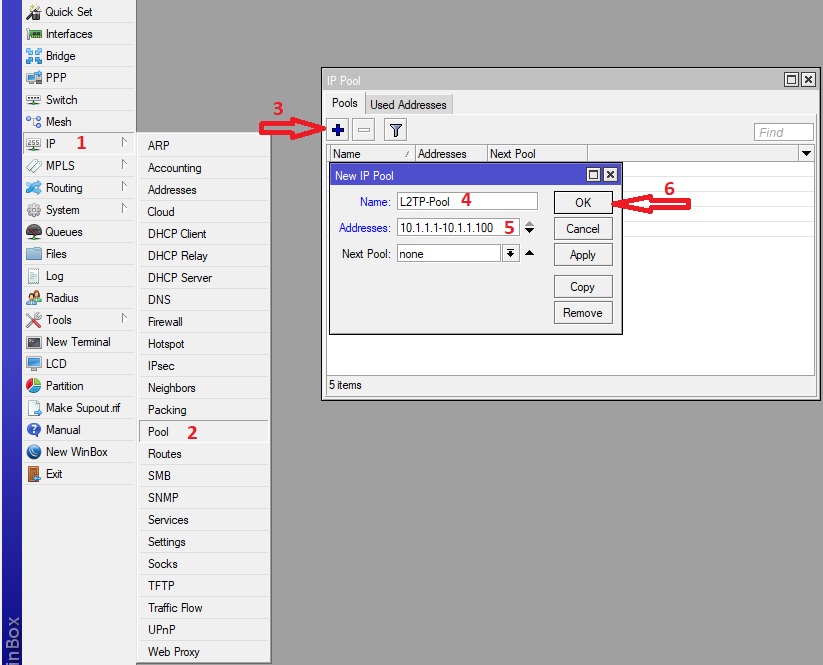

اضافه کردن IP Pool جدید

شما میتوانید از IP Pool های موجود استفاده کنید، اما فرض من بر این هست که نیاز هست Pool جدیدی تعریف بشه.

CLI

/ip pool add name=”L2TP-Pool” ranges=10.1.1.1-10.1.1.100

GUI

تنظیمات L2TP

قبل از انجام تنظیمات L2TP Server باید پروفایل جدیدی برای L2TP تعریف کنیم

CLI

/ppp profile add name=l2tp-profile local-address=L2TP-Pool remote-address=L2TP-Pool use-encryption=required change-tcp-mss=yes dns-server=8.8.8.8

GUI

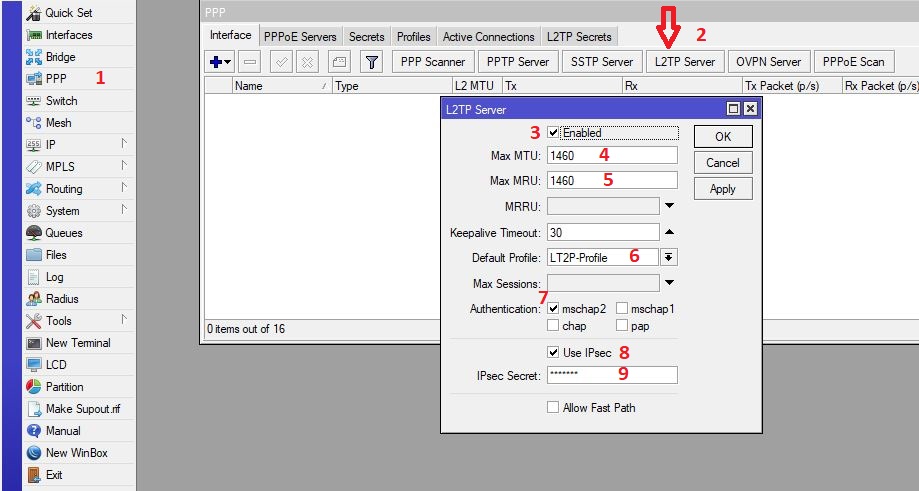

اضافه کردن L2TP Server

CLI

/interface l2tp-server server set authentication=mschap2 default-profile=LT2P-Profile enabled=yes ipsec-secret=MYKEY max-mru=1460 max-mtu=1460 use-ipsec=yes

اضافه کردن PPP Secrets

در واقع همان نام کاربری و رمز عبور کاربران VPN هست

CLI

/ppp secret add name=MYUSER password=MYPASSWORD service=l2tp profile=LT2P-Profile

GUI

تنظیمات IPSec

در IPSec شما میتونید از تنظیمات پیش فرض (مثل Proposals ) استفاده کنید اما پیشنهاد میکنم تنظیمات جدید خودتون رو اعمال کنید.

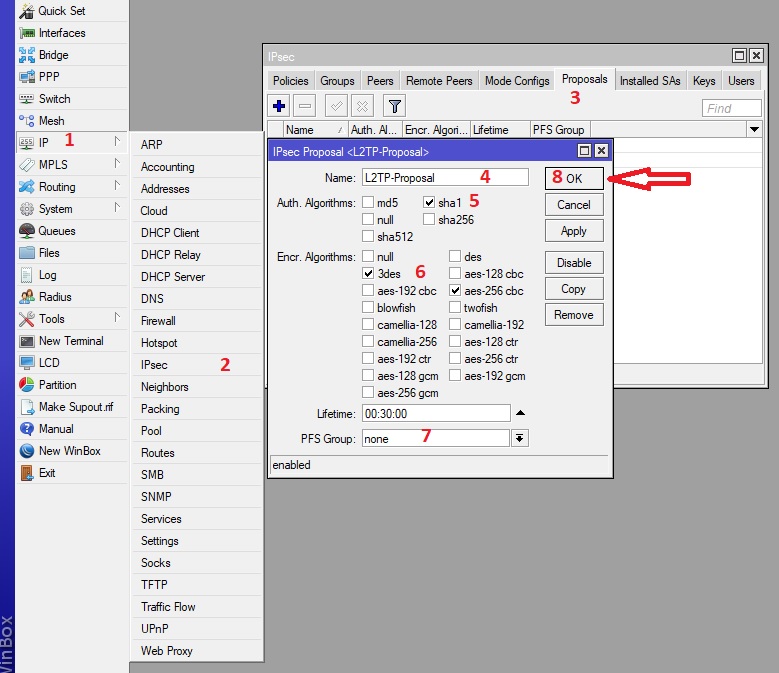

۱ – IPSec Proposals

CLI

/ip ipsec proposal add name=L2TP-Proposal auth-algorithms=sha1 enc-algorithms=3des,aes-256-cbc pfs-group=none

GUI

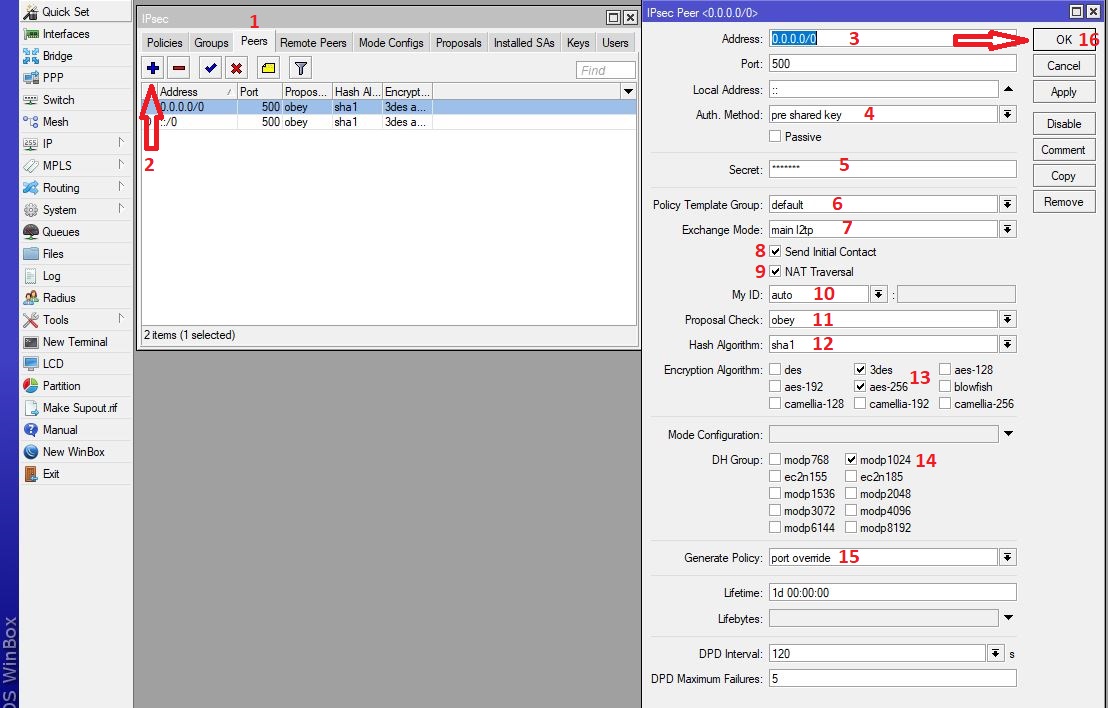

۲-IPSec Peers

CLI

/ip ipsec peer add address=0.0.0.0/0 port=500 auth-method=pre-shared-key secret=”MYKEY” generate-policy=port-override exchange-mode=main-l2tp send-initial-contact=yes nat-traversal=yes hash-algorithm=sha1 enc-algorithm=3des,aes-256 dh-group=modp1024

GUI

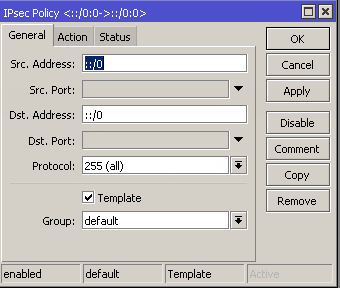

۳ – IPSec Policies

CLI

/ip ipsec policy add src-address=::/0 dst-address=::/0 protocol=all template=yes group=default action=encrypt level=require ipsec-protocols=esp tunnel=no sa-src-address=0.0.0.0 sa-dst-address=0.0.0.0 proposal=L2TP-Proposal

GUI

در پست های بعدی نحوه تنظیمات در سیستم عامل های مختلف را آموزش خواهم داد

منبع : خرید vpn در iransafe.net

آموزش راه اندازی PPTP VPN سرور در لینوکس

ایرانسیف : اگر تا به حال با سرویس VPN کار کرده باشید و با آن آشنایی داشته باشید حتما میدانید که ساده ترین پروتکل VPN پروتکل PPTP می باشد که نحوه راه اندازی آن در پلتفرم های مختلفی مانند ویندوز ، سیسکو ، میکروتیک و … تا حدودی شبیه به هم هستند امروز در این مطلب میخواهیم به شما راه اندازی VPN سرور PPTP را در سیستم عامل لینوکس آموزش دهیم. راه اندازی PPTP VPN در لینوکس بسیار ساده است به طور کلی در سه مرحله این VPN سرور PPTP را راه اندازی می کنیم که عبارتند از :

۱– نصب سرویس PPTPD

۲– پیکربندی PPTPD و PPP

۳– فعال سازی Packet Forwarding

نصب سرویس PPTPD :

برای نصب سرویس PPTPD دستورات زیر را در ترمینال به ترتیب اجرا کنید :

|

۱

۲

|

# apt-get update# apt-get install pptpd |

پیکربندی PPTPD و PPP :

با استفاده از ویرایشگری مثل vi یا nano یا هر ویرایشگری که دوست دارید فایل pptpd.conf را با دستور زیر ویرایش کنید :

|

۱

|

vi /etc/pptpd.conf |

حال Local IP و Remote IP را باید در این فایل وارد کنیم :

|

۱

۲

|

localip 10.10.0.1remoteip 10.10.0.2-10 |

این که چرا فایل pptpd.conf را ویرایش کردیم دلیلش این است که سرویس PPTPD فایل پیکربندی pptpd.conf را میخواند و با توجه به آن پارامتر های مربوطه را به کلاینت ها اختصاص میدهد. Local IP آدرس VPN سرور لینوکس ما میباشد و کلاینت ها با استفاده از این آدرس به VPN سرور وصل میشوند، در این سناریو آدرس IP سرور لینوکسی مان ۱۰٫۱۰٫۰٫۱ میباشد. Remote IP هم میتواند رنج آدرسی باشد که کلاینت ها وقتی به VPN سرور متصل شدند از آن رنج آدرس IP دریافت کنند، برای مثال ما در این سناریو رنج آدرس ۱۰٫۱۰٫۰٫۲ تا ۱۰٫۱۰٫۰٫۱۰ برای اختصاص آدرس IP به کلاینت ها در نظر گرفتیم . فایل را ذخیره کنید و از آن خارج شوید. حالا نوبت ویرایش فایل پیکربندی pptpd-options است برای این کار دستور زیر را در ترمینال وارد کنید :

|

۱

|

# vi /etc/ppp/pptpd-options |

حال عبارات زیر را در انتهای این فایل وارد کنید :

|

۱

۲

۳

۴

۵

۶

۷

۸

۹

۱۰

۱۱

۱۲

۱۳

۱۴

|

name pptpd refuse-pap refuse-chap refuse-mschap require-mschap-v2 require-mppe-128 ms-dns 8.8.8.8 #ms-dns 8.8.4.4 proxyarp nodefaultroute lock nobsdcomp mtu 1490 mru 1490 |

خب طبیعتا برای اتصال به VPN سرور ما نیاز به یک Username و Password تعریف شده در VPN سرور داریم، برای تعریف این اطلاعات احرازهویتی بایستی فایل chap-secrets را ویرایش کنیم و پارامتر های زیر را در آن وارد کنیم :

|

۱

۲

|

# vi /etc/ppp/chap-secretsmyusername pptpd <mypassword> 10.10.0.2 |

بدیهی است که به جای myusername باید نام کاربری کلاینت و به جای mypassword باید پسورد اتصال کلاینت به VPN سرور را باید وارد کنید. در این سناریو برای مثال کلاینت ما به محض اتصال به VPN سرور آدرس ۱۰٫۱۰٫۰٫۲ را از Pool تعریف شده دریافت خواهد کرد.

فعال سازی Packet Forwarding :

در این مرحله فایل پیکربندی sysctl.conf را با دستور زیر ویرایش می کنیم و IPv4 Forwarding را فعال می کنیم برای این کار کافیست تا علامت # را حذف کنیم و عبارت زیر را برابر مقدار یک قرار دهیم. به دستور زیر توجه کنید :

|

۱

۲

|

# vi /etc/sysctl.confnet.ipv4.ip_forward=1 |

همانطور که مشاهده می کنید ما عبارت net.ipv4.ip_forward را برابر مقدار یک قرار دادیم تا IPv4 Forwarding فعال شود. فایل را ذخیره کنید و از آن خارج شوید. حال دستور زیر را اجرا کنید تا تغییرات صورت گرفته را مشاهده کنید :

|

۱

|

# sysctl -p |

حال باید یک iptables rule را برای ایجاد NAT بین دو اینترفیس eth0 و ppp بنویسیم. دستورات زیر را اجرا کنید :

|

۱

۲

۳

|

# iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE# iptables -A FORWARD -i eth0 -o ppp0 -m state --state RELATED,ESTABLISHED -j ACCEPT# iptables -A FORWARD -i ppp0 -o eth0 -j ACCEPT |

حال با دستور زیر سرویس PPTPD را Restart کنید :

|

۱

|

# service pptpd restart |

کار تمام است ! حالا میتوانید به VPN سرور متصل شوید و از آن لذت ببرید.

منبع : خرید vpn در iransafe.net

چرا گوگل هنگام استفاده از وی پی ان درخواست کپچا میکند

زمانی که از وی پی ان یا فیلتر شکن استفاده میکنید شاید گوگل شما را با کپچا یا captcha معروف غافلگیر کند.

کپچا معمولا زمانی از کاربر درخواست میشود که یک کاری و یا درخواستی از سمت کاربر رخ دهد، این درخواست یا عملیات میتواند انتشار نظر باشد یا وارد شدن به حساب کاربری.

چرا گوگل از کپچا استفاده میکند ؟

دلیل اصلی که گوگل ( و هر وبسایت دیگری) از کپچا استفاده میکند این است که این ابزار، راهی آسان برای جلوگیری از انجام عملیات ( مثلا ارسال نظر ) توسط رباتها میباشد. کپچا سرور سایت را از ترافیک بیهوده، بهینه میکند.

چرا گوگل به وی پی ان چنین واکنشی نشان میدهد؟

درخواست گوگل از شما برای حل کردن کپچا در هنگام استفاده شما از vpn چیزی کاملاً طبیعی است مخصوصاً زمانی که vpn از آدرس اینترنتی اشتراکی استفاده میکند ( یا در واقع IP اختصاصی نیست).

زمانی که شما آدرس اینترنت سرور را با چند کاربر vpn مختلف به اشتراک میگذارید این یعنی شما تنها کسی نیستید که در حال فرستادن درخواست به گوگل است.

گوگل هر آدرس اینترنتی ( IP ) را به عنوان یک نفر در نظر میگیرد و در نهایت اینطور به نظر میرسد که شما چندین درخواست را پشت سر هم برای گوگل ارسال میکنید.

برای گوگل این مانند یک اسپم منظور میشود. بنابراین گوگل خرید vpn از شما درخواست پر کردن کپچا میکند تا ثابت کنید که یک برنامه کامپیوتری یا ربات نیستید.

آیا درخواستهای کپچای گوگل با بخش خصوصی (privacy) شما تعارض دارد؟

خیالتان راحت باشد چون گوگل فقط از شما میخواهد تا کپچا را پرکنید و از طریق آن قادر نیست که همه فعالیتهای اینترنتی شما را پیگیری کند. سوالهای کپچای گوگل تصویری است و برای مثال شما باید از بین تصاویر نمایش داده شده، تصاویری که حاوی چراغ راهنما هستند را انتخاب کنید.

به یاد داشته باشید استفاده از استفاده از یک آدرس ای پی مشترک یعنی این که کاربران دیگری مثل شما و در یک زمان در حال تعامل با گوگل هستند.

بنابراین حتی اگر گوگل Log ها را بر اساس سرچ های آنلاین نگه دارد، باز هم قادر نیست تا کوئری سرچ خاصی را برای شما ارائه دهد که از مزیتهای استفاده از وی پی ان محسوب میشود.

اگر نگران پیگیری فعالیتهایتان در اینترنت

هستید و از طرفی از وی پی ان رایگان استفاده میکنید، پیشنهاد میکنیم این مقاله را مطالعه کنید.

آیا راهی هست که از مشکل درخوا

ست کپچا از سوی گوگل خلاص شد ؟

کاری که شما میتوانید انجام دهید این است که در هنگام استفاده ازخرید vpn بهجای آدرس اینترنتی اشتراکی از آدرسهای اختصاصی استفاده کنید. در تئوری اگر شما این کار را انجام دهید دیگر مشکل کپچای گوگل وجود نخواهد داشت.

البته صد درصد تضمینی نیست و باز هم ممکن است هنگام استفاده از vpn این اتفاق رخ دهد. در ضمن به خاطر داشته باشید که سرویس وی پی ان که آی پی های اختصاصی ارائه میدهد معمولاً بسیار گرانتر است و طبیعتاً امنیت پایینتری دارند چون فقط شما هستید که از آن آدرس استفاده میکنید.

کار دیگری که میتوانید انجام دهید استفاده از unCaptcha هست که در github قرار میگیرد و مشکل کپچای صوتی را با دقت ۸۵ درصد حل میکند. البته مشکلی که وجود دارد این است که آنها معمولاً دوام زیادی ندارند و احتمال دارد با آپدیت جدید کپچای گوگل دیگر کارآمد نباشند.

آیا ارزش تلاش دارد ؟

در کل باید گفت که تلاش برای رفع کپچا ضرورتی ندارد چون حل کردن کپچای گوگل چندان زمانبر نیست و شما معمولاً در یک زمان با تعداد زیادی کپچا سر و کار نخواهید داشت.

با این وجود اگر دوست ندارید که کپچاها را ببینید و هزینه کردن پول و انجام مقداری تلاش اضافه برایتان مسئلهای نیست میتوانید از آی پی اختصاصی فیت نت و یا از کد unCaptcha استفاده نمایید.

خرید vpn در iransafe.net

رمزگذاری قوی برای تمام اطلاعات کاربران

در پست قبلی به موضوع بهترین vpn وی پی ان اشاره کردیم و در این پست موضوع جدیدی را با شما در میان خواهیم گذاشت.

آیا میخواهید به گشت و گذار در صفحات وب به صورت خصوصی و ایمن بپردازید ؟

شما با استفاده از سرویس خرید vpn از رمزگذاری ۲۵۶ بیتی برخوردار خواهید شد که به کمک تکنولوژی AES به حفظ اطلاعات شما میپردازد و ISP شما را به دور از چشمان مجرمان اینترنتی و نظارت دولت قرار میدهد.

رمزگذاری اطلاعات چیست ؟

رمزگذاری اطلاعات را میتوان ناشناس سازی ISP و محدود کردن دسترسی افراد دیگر به اطلاعات اینترنتی شما دانست.

سرویس خرید vpn به رمزگذاری تمامی داده های شما میپردازد و زمانی که شما به یکی از +۷۵۰ سرور جهانی آن متصل می شوید و اتصال امنرا برای شما بوجود خواهد آورد و تمامی اطلاعات شما در فضای مجازی تونل خواهد شد.

VPN Encryption

رمزگذاری سرویس های VPN چگونه است ؟

شما با استفاده از رمزنگاری ۲۵۶ بیتی میتوانید مطابق با محل سکونت خود از سطح بالایی از رمزگذاری برخوردار شوید که به طور کامل با سرویس اینترنت شما سازگاری داشته باشد.

همچنین لازم به ذکر است که در رمزگذاری ۲۵۶ بیتی یک لایه هکر ها و سارقان اطلاعات میتوانند عملیات Brute Force را انجام دهند و از اطلاعات شخصی شما استفاده کنند اما سرویس های خرید vpn ما با ایجاد دو لایه ۲۵۶ بیتی قوی این امکان را از سارقان اطلاعات و هکر ها به طور کلی گرفته است و البته سرویس های خرید vpn به صورت کاملا موثر و غیر قابل نفوذ است.همچنین شما میتوانید سرویس های خرید vpn خود را استاندارد سازی کنید و امنیت آن را قوی تر نمایید و با پرداخت هزینه ای سطح امنیت خود را ارتقا دهید.

۲۵۶-Bit Encryption

چرا استفاده از رمزنگاری VPN مورد نیاز کاربران است ؟

سرویس خرید vpn باعث می شود تمامی اتصالات به اینترنت به صورت کاملا امن برقرار شود. با استفاده از سرویس های ما IP شما به صورت کاملا ناشناس خواهد ماند و شما هیچ نگرانی درباره از بین رفتن اطلاعات خود نخواهید داشت.

شما با استفاده از ویژگی logless تمامی اطلاعات مرور شده و رمزگذاری شده خود را به صورت کامل مشاهده نمایید و همچنین به تمامی سایت ها بدون سانسور و محدودیت دسترسی پیدا کنید.البته لازم به ذکر است که با استفاده از این ویژگی در اینترنت های عمومی نیز کاملا اطلاعات شما به صورت کامل حفظ خواهد شد.

دلیل استفاده از سرویس های VPN با رمزگذاری قوی چیست ؟

به طور کامل لازم است بدانید که زمانی که شما به اینترنت متصل می شوید اطلاعات شما رمزگذاری نخواهد شد و هرگز نمیتوانید اطمینان داشته باشید که اطلاعات شما امن است و همچنین میتوان از ویژگی های استفاده کنندگان وی پی ان به موارد زیر اشاره کرد :

- استفاده دانشجویان که نیازمند استفاده از وب سایت های محدود شده هستند.

- افرادی که در سفر های خود از سرویس های وی پی ان استفاده میکنند.

- شهروندانی که به دنبال دور زدن سانسور های اینترنتی در سراسر جهان هستند.

- کاربران بانکداری آنلاین که به دنبال دسترسی امن به اطلاعات مالی خود هستند.

- کاربران رسانه های اجتماعی که به دنبال نگه داشتن حساب های خود از دسترس سارقان اطلاعات و هکر ها هستند.

- افرادی که به دنبال از بین بردن محدودیت های مختلف در شرایط جغرافیایی مورد نظر خود هستند.

- کاربران سرویس های Wi-fi عمومی که نیازمند امنیت بالایی هستند.

- کاربران اینترنتی که به دنبال جلوگیری نظارت دولت و جرایم اینترنتی، و گرفتن گلوگاه ISP ها هستند.

برای دسترسی به شبکه ها اجتماعی فیسبوک , تویتر و تلگرام و لذت استفاده از اینترنت بدون فیلتر همین الان اقدام به خرید vpn کنید.

خرید vpn در iransafe.net

خرید اکانت cisco

در پست قبلی به مطلب ۴ دلیل برای بیان اینکه VPN برترین سرویس برای حفاظت از حریم شخصی شماست اشاره کردیم

ایرانسیف همانطور که میدانید شرکت Cisco بعنوان بزرگترین و معتبرترین شرکت در زمینه ساخت، طراحی و اجرای شبکههای کامپیوتری و تجهیزات آن در جهان شناخته شده است .

در کشور ما شرکتها و موسسات آموزشی متعددی نسبت به برگزاری این دوره ها اقدام نموده اند، ولی به علت اینکه شرکت سیسکو در آمریکا قرار دارد و ما هم تحت تحریم قرار داریم، لذا هیچگونه مدرکی از طرف این شرکت در داخل ایران صادر نمی گردد و دانش آموختگان بایستی پس از گذراندن این دورهها به یک کشور دیگر ( معمولا شهر دبی ) رفته و در امتحانات آنجا شرکت نموده و مدرک را در آن کشور اخذ نمایند.

میتوان گفت اولین مدرک رسمی که از سوی شرکت به دانش آموختگان ارائه میشود، مدرک CCNA است. هرچند توصیه میشود قبل از گذراندن این دوره بهتر خرید vpn است مدرک +Network یا ICND اخذ شود، ولی اجباری در گذراندن این مدارک نیست .

– مدرک CCNA

CCNA مخفف کلمه Cisco Certified Network Associate است که به معنای مدرکی است خرید vpn که دارنده آن را شرکت سیسکو بهعنوان همکار شبکه قبول دارد! این مدرک به کسانی تعلق میگیرد که پس از گذراندن آن توانائی نصب و راه اندازی خرید vpn آندروید و خطایابی صد Node در شبکه را داشته باشند. همچنین طی گذراندن این مدرک فرد مورد نظر با پروتکلهای پایه شبکه مثل IP – IPX – VLAN – GRP آشنائی پیدا میکنند ولی نه بطور اخص و حرفهای.

اما سرفصل های آموزشی :

الف) پروتکلهای WAN :

– تشریح عملکرد PPP و بستهبندی دادهها در روترهای سیسکو

– استفاده از دستورات مناسب جهت نا هنجاریهای شبکه

– تشریح مفاهیم پایهای Frame Relay و ویژیگیهای آن

– پیکربندی MAPها و LMIها و Subinerface هاست

– تبیین پروتکلهای ISDN و Working Group و Channels و نقاط ارتجاع

– تفاوت میان سرویسهای مهم WAN مانند LAPB , Frame Relay , DDR , PPP ,HDLC , ISDN/LAPD

– پیکربندی ISDN BRI و مسیریابی DDR

– بررسی مدل مرجع OSI و ارتباطات بین لایهها

– بررسی مدل OSI با TCP/IP

– استفاده از مدل OSI بعنوان خطایاب شبکه (Network Troubleshooting )

– تطابق تجهیزات شبکه با لایههای مربوط در OSI

– تشریح نحوه کارکرد لایههای شبکه و علت پدید آمدن آنها

– بررسی عملکرد DATA ENCAPSULATION

– بررسی سرویسهای شبکهای ارتباط گرا و سرویسهای بدون ارتباط

ب) Bridging & Switching :

– مفهوم سوئیچینگ در شبکههای LAN

– َشرح عملکرد و فواید VLAN

– بررسی نحوه عملکرد Spanning Tree Protocol روی سوئیچها

– طراحی و پیکربندی VLAN روی Switches

– طراحی و پیکربندی VTP و Trunking روی سوئیچها

– تفاوتهای Switches و Bridging

– نصب و پیکربندی یک سوئیچ

– بررسی نحوه کارکرد Spanning Tree Protocol روی سوئیچها

ج) Network Management و Support :

– بررسی حالتهای احراز هویت روی لینکهای PPP

– مدیریت IOS و فایلهای پیکربندی ادوات سخت افزاری

– بارگزاری نرمافزار IOS از یک حافظه ROM یا TFTP Server یا Flash Memory

– پشتیبانی و بروزرسانی نرم افزار IOS

– استفاده از CDP برای تعیین همبندی شبکه

– LAN Troubleshooting

– Ethernet Collision ( امکان بروز تداخل در شبکههای اترنت )

– توضیح Half Duplex and Full Duplex in Ethernet Network

– تشریح عناصر یک روتر

– پیکربندی رمز عبور، Banner و Prompt و …. روی روتر

– پیکربندی ابتدائی روتر

– استفاده از راهنمای روتر

– استفاده از ICMP برای بررسی ارتباطات شبکه و رفع اشکالات احتمالی

د) پروتکلهای مسیریابی:

– شناخت کامل پروکلهای مسیریابی

– پیکربندی روتر برای ارتباطات VLAN

– پیکربندی آدرسهای IP و IP Troubleshooting

– بررسی عملکرد لایه انتقال و پروتکل TCP/IP و تعامل بین آنها

– تفاوت کلاسهای IP و مفهوم Subnetmask

و …

– مدرک CCNP

CCNP مخفف عبارت Cisco Certified Network Professional است خرید اکانت cisco که معمولا افراد پس از گذراندن CCNA اقدام به گذراندن این دوره CCNP میکنند. تفاوت عمده این مدرک با CCNA این است که فرد پس از گذراندن این دوره توانائی شبکهبندی بین Nodeهای بیشتری ( از ۱۰۰ نود تا ۵۰۰ نود ) و افزوده شدن تعداد بیشتری پروتکلهای شبکه نظیر PPP ,PSTN , ddr,x25 , isl ,isdn ,frame realy , ip , igrp , ipx, apple talk , rip,ip rip , vlsm , bgp , 802.10 , ospf , igrp دارد.

– سایر مدارک سیسکو

CCDA :

یکی دیگر از مدارک سیسکو که در ایران کمتر به آن توجه شده است، مدرک CCDA یا Cicso Certified Design Associate است. این مدرک روی طراحی و مهندسی شبکه زوم نموده است.

CCDP :

مدرک CCDP یا Cicso Certified Design Professional یعنی طراح حرفهای شبکه مورد تائید سیسکو.

CCIE :

بعد از گذراندن CCDP، شما میتوانید مدرک CCIE را نیز اخذ کنید. خرید vpn تفاوت اخذ این مدرک با بقیه مدارک شرکت سیسکو در نحوه برگزاری آزمون آن میباشد، چون این مدرک بصورت عملی و در لابراتوار برگزار میشود.

خرید vpn در iransafe.net

یافتن سیاره نهم منظومه شمسی بسیار دشوار است

ایرانسیف : اخترشناسان میگویند، شواهد نشان می دهد که سیاره فرضی نهم وجود دارد، اما در حال حاضر هیچ تلسکوپی قادر به رصد این سیاره نیست. محققان معتقدند در نهایت سیاره نهم یافت می شود ولی نیاز به تلسکوپهای بسیار قوی و فناوری پیشرفتهتری داریم.

سیاره نهم نام موقتی یک سیاره یخی بزرگ احتمالی با جرم تقریبی ۱۰ برابر زمین و قطری حدود ۱۳ تا ۲۶ هزار کیلومتر(نزدیک به ۲ تا ۴ برابر قطر زمین) در ناحیه بیرونی سامانه خورشیدی است. منجمان میگویند، وجود این سیاره میتواند توضیحی برای پیکربندی مداری غیرمعمول یک گروه از اجرام فرانپتونی در فضای بیرونی کمربند کویپر باشد.

احتمال وجود این سیارهٔ فرانپتونی در ۲۰ ژانویهٔ ۲۰۱۶ با اعلام نتیجههای بررسی رفتار گروهی از اجرام کمربند کویپر بسیار بیشتر شد. پژوهشگران کنستانتین باتیگین و مایکل براون در مؤسسه فناوری کالیفرنیا(Caltech) شواهد غیر مستقیم بیشتری از سیارهٔ نهم بر اساس یک مدل جدید علمی از مدار غیرمعمول چند جرم فرانپتونی دیگر ارائه کردند.

نخستین نشانههای وجود سیاره نهم در سال ۲۰۱۴ منتشر شد، که در آن ستاره شناسان “موسسه کارنگی” و “رصدخانه جمینی هاوایی” نشان دادند که مدار غیرمعمول جرمهای خاصی در کمربند کویپر ممکن است تحت تاثیر گرانشی یک سیاره عظیم ناشناخته در لبه منظومه شمسی پدید آمده باشد.”مایکل براون” اخترشناس موسسه فناوری کالیفرنیا گفت: باید بپذیریم که حتی اگر سیاره نهم وجود داشته باشد، اساسا با ابزارهای رصد موجود قابل مشاهده نیست.

اخترشناسان بر این باورند که یک دیواره(brick wall) در فاصله ۱۰۰۰ واحد نجومی این سیاره وجود دارد و این میتواند بخشی از دلایلی باشد که رصد سیاره را دشوار میسازد. در مطالعه اخیر براون و همکارش، “اسکات شپارد”، اخترشناس “موسسه کارنگی”، توسط “تلسکوپ سوبارو” در هاوایی تحقیقاتی را انجام دادند. میدان دید وسیع این تلسکوپ در این مطالعه بسیار به آنها کمک کرد.

تلسکوپ سوبارو نام یکی از بزرگترین و قویترین تلسکوپهای نوری واقع در رصدخانه “مونوکی” است که در هاوایی قرار گرفته است. این تلسکوپ متشکل از یک آیینه مقعر است که قطر آن ۸ متر و ۲۰ سانتیمتر است. نتایج مطالعه اخیر اخترشناسان کشف این سیاره را نشان نمیدهد، زیرا بر این باورند که سیاره نهم در میان دریای نور کهکشان راه شیری پنهان است.

دانشمندان اکنون گزینههای دیگری را برای شناسایی سیاره مذکور در نظر گرفتهاند. به عنوان مثال، فیزیکدانان، فکر میکنند که سیاره نهم، کوچکتر و سردتر از غولهای گازی است و در بخش میلیمتری طیف بین ریزموجها و نور مادون قرمز میدرخشد. “گیلبرت هولدر”، کیهانشناس “دانشگاه ایلینوی”، خوشبین است که تلسکوپهای میلیمتری در قطب جنوب و شیلی در آینده قادر به شناسایی سیاره نهم خواهند بود.

خرید vpn در iransafe.net

عرضه نخستین گوشی منعطف سامسونگ گوشیسازان را به تب و تاب میاندازد

ایراسیف نخستین گوشی منعطف سامسونگ انتظار میرود در آیندهای بسیار نزدیک معرفی شود. عرضه اولین گوشی هوشمند انعطاف پذیر پنجرهای جدید به سوی دنیای موبایل باز کرده و در ادامه همه گوشیسازان برای ساخت گوشی منعطف خود به تب و تاب خواهند افتاد.

سامسونگ عرضه اولین گوشی منعطف دنیا در سال ۲۰۱۸ را تایید کرد. غول کرهای با این رونمایی، سایر گوشیسازان را به دست به کار شدن برای طراحی و ساخت گوشی هوشمند انعطاف پذیر خود ترغیب میکند. به همین دلیل بر اساس گزارشهای جدید، در ادامه عرضه نخستین گوشی منعطف سامسونگ ، تقاضا برای پنلهای منعطف به یکباره افزایش پیدا خواهد کرد.

از طرفی دیگر سامسونگ با این اقدام، با یک تیر دو نشان خواهد زد. این شرکت نه تنها در بازار گوشی های هوشمند منعطف پرچمداری کرده و محصولات این چنینی گران قیمت را به خاطر جذابیت بالا به کاربران زیادی خواهد فروخت، بلکه با توجه به فقدان تامینکنندگان پنلهای تاشو، از محل فروش این دسته از نمایشگرها به دیگر گوشیسازان نیز پول خوبی به جیب خواهد زد.

نگرانیها از عرضه نخستین گوشی منعطف سامسونگ

به همین دلیل علاوه بر گوشیسازان، شرکتهای تولیدکننده پنلهای نمایشگر موبایل نیز به تب و تاب افتادهاند. به عنوان نمونه شرکت چینی BOE به عنوان بزرگترین تولیدکننده پنلهای ال سی دی در دنیا، اکنون در تلاش است تبدیل به منبع تامینکننده پنلهای منعطف برای گوشی های آینده اپل شود. البته اپل مدتها است تلاش میکند از وابستگی به سامسونگ خلاص شده و یک سازنده نمایشگر موبایل دیگر، که بتواند از پس حجم بالای درخواستهای این شرکت بیاید، را به عنوان شریک تجاری انتخاب کند.

عرضه نخستین گوشی منعطف سامسونگ ، LG Display به عنوان یکی از بزرگترین سازندگان نمایشگرهای موبایل و مخصوصا تلویزیون بازار امروز را نیز به چالش کشیده است. به همین دلیل این بخش شرکت ال جی قرار است پنل نمایشگر موبایل انعطاف پذیر خود را زودتر از موعد مقرر و در نیمههای سال ۲۰۱۹ عرضه کند.

طبق بررسیها، نمایشگر نخستین نسل گوشی های هوشمند منعطف به داخل تا میشود. طراحی چنین گجتی در مقایسه با زمانی که صفحه نمایش به بیرون تا میشود، به مراتب راحتتر است. اما همچنان نگرانیهایی وجود دارد. به عنوان نمونه شرکتهای گوشیساز و حتی سازندگان پنلهای نمایشگرها از میزان دوام این دسته از محصولات در دراز مدت مطمئن نیستند. آیا باز و بسته شدن تای گوشی به دفعات در هر روز، طی مدت زمانی کوتاه سبب آسیب رسیدن به دستگاه خواهد شد؟ طبق گزارش جدید، احتمال انباشه شدن خاک لابهلای بخش تا شده صفحه نمایشهای منعطف OLED، یکی دیگر از نگرانیها به شمار میرود.

سامسونگ هفته پیش اعلام کرد پنلهای صفحه نمایش انعطاف پذیر را برای گوشیسازان چینی همچون اوپو و شیائومی تامین خواهد کرد. در واقع نمونههای اولیه این چنین نمایشگرهایی پیشتر به دست دو گوشیساز نام برده به منظور انجام تحقیقات فرستاده شده است.

هدف سامسونگ از این کار، تراشیدن رقیب جدید برای خود نیست، بلکه سعی میکند به وسیله گسترش اکوسیستم گوشی های هوشمند منعطف، کاری کند آنها طی مدت زمانی کوتاه تبدیل به گجتهایی متعارف شوند، به جای این که کاربران به چشم محصولاتی عجیب به آنها بنگرند. بعد از عرضه نخستین گوشی منعطف سامسونگ ، این شرکت در سال ۲۰۱۹ حدود یک میلیون و در سال ۲۰۲۰ حدود پنج میلیون پنل انعطاف پذیر به سایر گوشیسازان ارسال خواهد کرد.

خرید vpn در iransafe.net

آیا پهنای باند خرید vpn محدود می باشد ؟

VPN سرعت بالا و امنیت بدون محدودیت

خرید VPN در iransafe.net به شما این امکان را میدهد تا به اینترنت بدون محدودیت و سانسور دسترسی داشته باشید. تمامی سرویسها دارای گارانتی بازگشت وجه ۳۰ روزه بوده و بدون کاهش سرعت یا پهنای باند ارائه میشوند.

چرا VPN ایرانسیف؟

ما با ارائه بیش از ۳۰ سرور در سراسر جهان، بهترین تجربه کاربری را برای شما تضمین میکنیم. سرعت فوقالعاده بالا، امنیت پیشرفته، و عدم محدودیت از ویژگیهای اصلی سرویسهای ما هستند.

ویژگیهای سرویس

- دسترسی به بیش از ۳۰ سرور جهانی

- پشتیبانی ۲۴/۷ رایگان

- امنیت پیشرفته با رمزگذاری کامل اطلاعات

- عدم کاهش سرعت اینترنت

- گارانتی بازگشت وجه ۳۰ روزه

چگونه سرویس خود را مدیریت کنیم؟

شما میتوانید از طریق کنترل پنل سرویس خود، ترافیک مرور شده را مدیریت کنید یا از تیم پشتیبانی ما راهنمایی بگیرید. تمام اطلاعات شما رمزگذاری شده و غیرقابل پیگیری خواهد بود.

VPN: یک سرمایهگذاری مطمئن

ما به کاربران خود تجربه اینترنتی بدون سانسور و محدودیت ارائه میکنیم. چه بخواهید از شبکههای اجتماعی مانند فیسبوک و توییتر استفاده کنید یا از سرویسهای استریمینگ بهرهمند شوید، VPN ایرانسیف همراه شما خواهد بود.

چرا اکنون VPN بخریم؟

- رفع محدودیتهای اینترنتی

- محافظت از حریم خصوصی آنلاین

- دسترسی به محتوای جهانی

همین حالا اقدام کنید

برای دسترسی به اینترنت بدون فیلتر و با سرعت بالا، همین حالا به ایرانسیف مراجعه کنید. ما بهترین کیفیت را برای شما تضمین میکنیم.

منبع: iransafe.net